Despre Tailscale, unul dintre serviciile care m-au scutit de dureri de cap de nenumărate ori de când îl folosesc, nu am apucat să scriu un articol dedicat, deși l-am menționat fugitiv cu diverse ocazii. Este vorba despre un serviciu de VPN modern, de tip mesh, construit pe baza protocolului WireGuard, care creează o rețea privată „overlay” între dispozitivele noastre (laptopuri, servere, NAS-uri, telefoane), indiferent unde s-ar afla acestea pe glob.

Recent, utilitatea acestui serviciu mi-a fost reconfirmată când unul dintre nodurile WireGuard, configurat pe un Dell Wyse 3040 (thin client transformat în mini-server, ales pentru răcirea pasivă și dimensiunile reduse), a încetat să mai răspundă la comenzi. Aflat la peste 3.000 de kilometri distanță, situația nu era neapărat o tragedie – există curieri care pot transporta echipamentul dus-întors în 3-4 zile – dar era o bătaie de cap și o cheltuială pe care preferam să le evit. Cauza a fost o serie de actualizări automate care au umplut spațiul intern limitat, blocând astfel containerul principal de WireGuard.

Norocul a fost că aveam Tailscale configurat ca soluție de rezervă, instalat direct pe sistem (bare metal). Dacă nu aveam acest backup, aș fi pierdut timp așteptând curierul sau explicând telefonic prietenilor cum să intervină fizic; așa, m-am putut conecta imediat și am decis să renunț complet la Docker, deși era mai ușor de întreținut. Am trecut toate serviciile pe bare metal pentru a obține suficient spațiu liber și am instalat Log2Ram, totul din confortul biroului de acasă.

Cum am ajuns la Tailscale

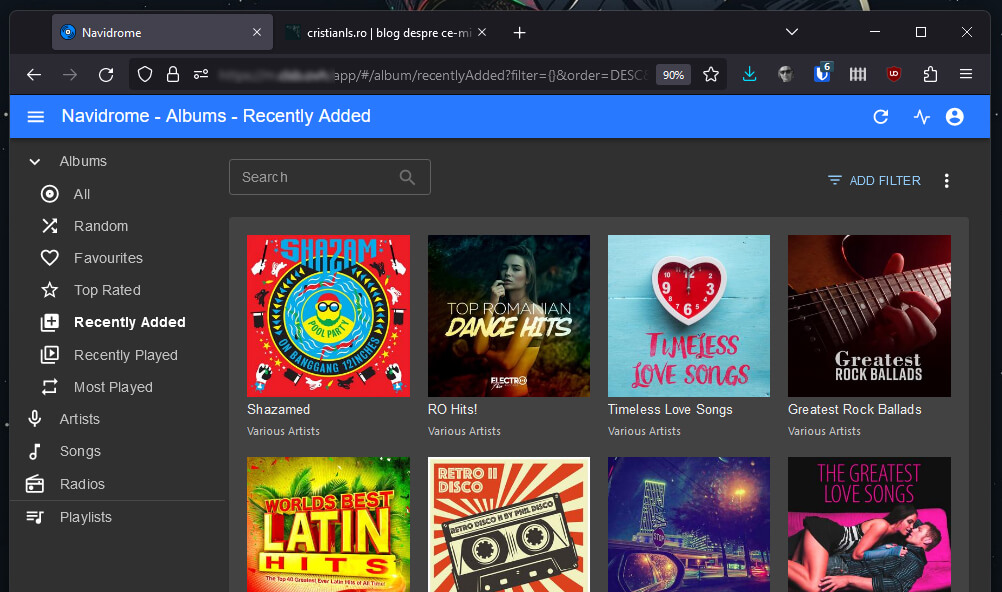

Povestea mea cu Tailscale a început prin 2022, într-o perioadă în care am avut de făcut foarte multe deplasări cu serviciul, atât în peninsulă, cât și în insule. Depindeam critic de o conexiune VPN stabilă pentru a mă conecta la homeserver-ul de acasă, unde rulam câteva servicii necesare activității zilnice, precum Navidrome pentru muzică sau Jellyfin pentru filme.

Pe vremea aceea, foloseam un VPN configurat pe un Raspberry Pi. Deși și acum folosesc protocolul WireGuard, implementat însă la nivel de router, și nu mai am probleme de acest gen, atunci când gazda era micul Pi, rețeaua VPN „pica” exact când aveam mai mare nevoie de ea. Soluția de avarie era rudimentară: trebuia să o sun pe Oana și să o rog, când ajungea acasă, să-mi dea acces fizic la un computer din rețea, pentru ca eu să pot intra prin TeamViewer sau AnyDesk să identific și să rezolv problema.

După vreo două-trei „pene” de acest gen, care au implicat frustrări și timp pierdut, am început să caut alternative serioase. Așa am descoperit Tailscale, pe care l-am adoptat imediat ca soluție de backup pentru momentele în care peer-ul principal ceda.

Automatizarea de siguranță

Pentru că sunt paranoic când vine vorba de securitate și resurse, nu am lăsat Tailscale să ruleze permanent pe serverul principal. Am configurat o automatizare simplă: instanța de Tailscale rulează într-un container Docker care pornește automat doar dacă peer-ul principal de WireGuard nu răspunde la ping extern.

Imediat ce problema este rezolvată, opresc manual containerul de Tailscale. Prin această strategie, mă asigur că, inclusiv în situația ipotetică în care cineva ar reuși să se infiltreze în rețeaua mea Tailscale, nu ar avea acces la homeserver, deoarece „ușa” de intrare (clientul care leagă rețeaua de domiciliu) este efectiv oprită (down) atunci când nu este folosită activ.

Ce poți face cu Tailscale: Mai mult decât un simplu VPN

Ce este, până la urmă, Tailscale? Un VPN. Dar, dincolo de funcționalitatea de bază a oricărui VPN, aceea de a te conecta securizat orice dispozitiv din respectiva rețea privată, acesta vine la pachet cu câteva funcționalități suplimentare foarte utile, care simplifică enorm viața unuia ca mine.

1. IP-uri statice și DNS Magic

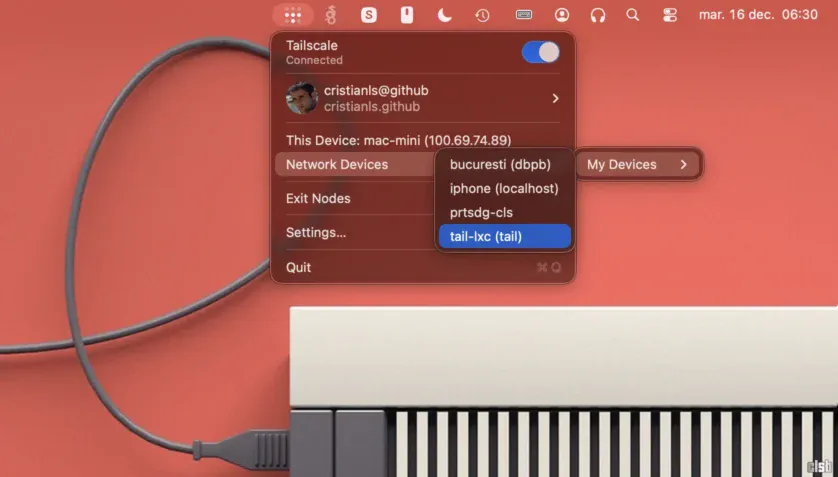

Fiecare dispozitiv din rețeaua Tailscale (fie că e telefon, laptop sau server) primește un IP privat stabil, prin care poate fi contactat oricând. Nu contează dacă serverul de acasă și-a schimbat IP-ul public de la provider; în rețeaua mesh, el rămâne la aceeași adresă.

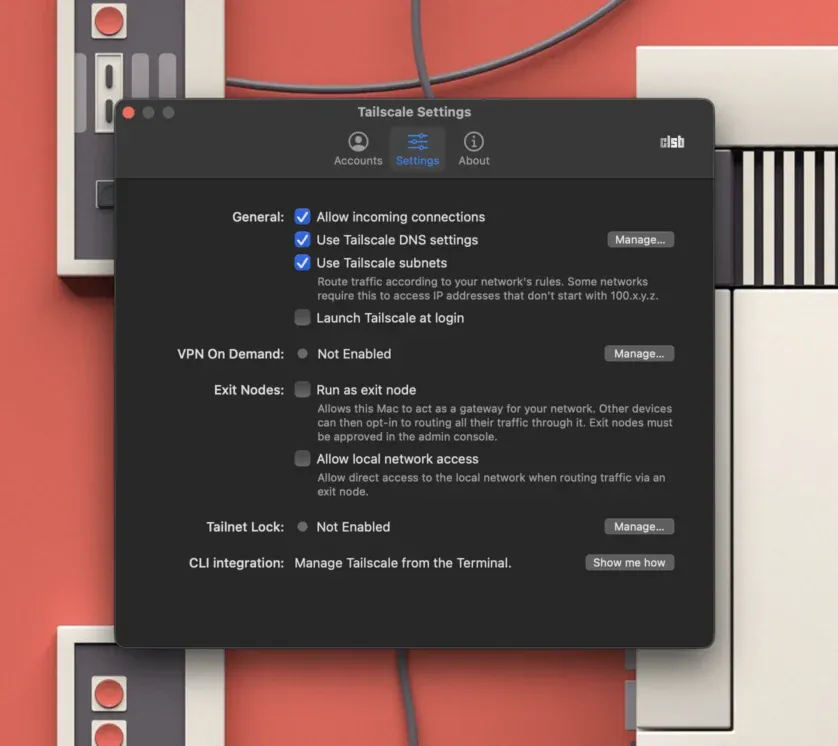

2. Configurare „On-Demand” și Split Tunneling

La fel ca WireGuard-ul care îi stă la bază, clientul de mobil permite activarea automată a VPN-ului doar în anumite scenarii (de exemplu, când nu ești pe Wi-Fi-ul de acasă).

Mai mult, poți configura rute specifice (Subnets). De exemplu, dacă ai un server media acasă, poți seta Tailscale astfel încât aplicații multimedia să folosească tunelul VPN pentru a accesa biblioteca media, în timp ce restul aplicațiilor (Gmail, YouTube, Netflix) să ocolească VPN-ul și să iasă direct pe internet. Asta te scutește de latență inutilă și de consumarea lățimii de bandă de acasă pentru traficul care nu necesită securizare.

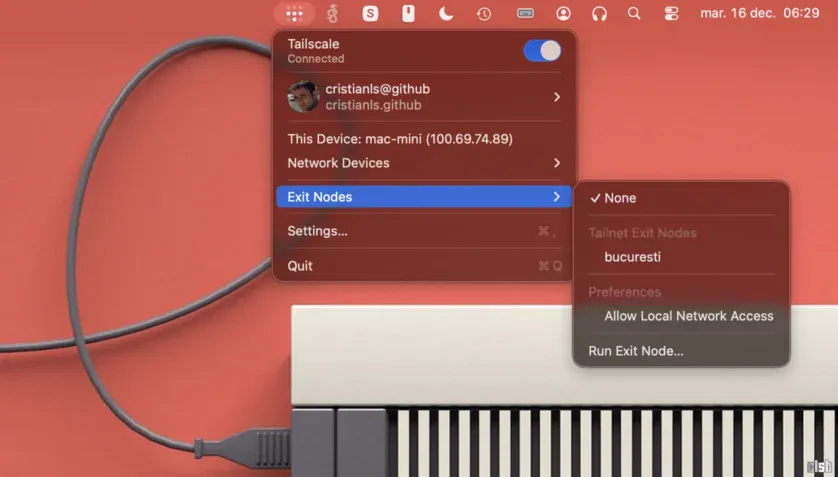

3. Exit Nodes pentru siguranță pe Wi-Fi public

Atunci când ești într-o cafenea sau un hotel cu Wi-Fi dubios, poți activa funcția de Exit Node. Practic, îi spui telefonului sau laptopului să ruteze tot traficul de internet prin serverul tău de acasă.

Astfel, pentru site-urile pe care le vizitezi, vei apărea ca fiind acasă, iar datele tale vor fi criptate prin tunelul securizat dintre dispozitivul client (telefonul în exemplul dat) și rețeaua ta domestică.

Concluzie

Tailscale nu este doar un utilitar de rețea, ci o plasă de siguranță esențială pentru oricine administrează servere, fie ele și personale. Faptul că pot remedia o problemă critică la un server aflat la mii de kilometri distanță, de pe telefon sau laptop, fără să depind de IP-uri publice sau port-forwarding, îl face, în opinia mea, obligatoriu în trusa oricărui pasionat de tehnologie.