Pe lângă siguranța și intimitatea pe care ți-o oferă atunci când navighezi de pe rețele publice, propriul VPN îți oferă acces la rețeaua domestică. Astfel, nu mai ai nevoie nici să deschizi porturi în router pentru a-ți accesa camerele de supraveghere ori biblioteca multimedia.

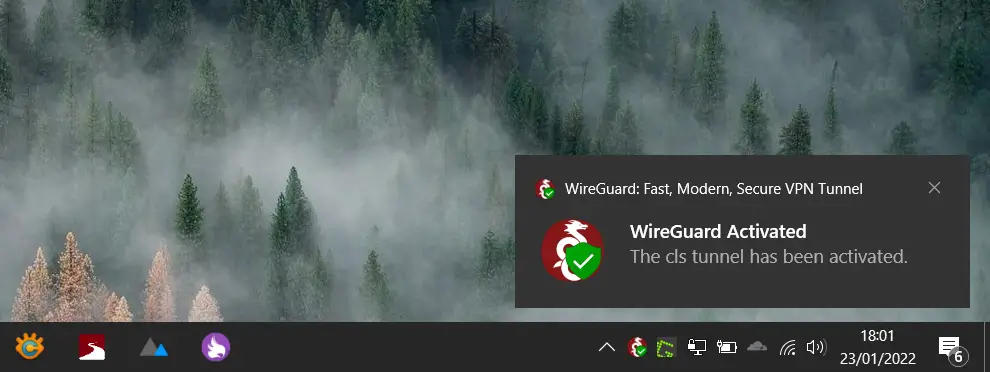

Conexiunea la VPN se realizează rapid, prin intermediul clientului dedicat, iar începând din acel moment PC-ul, tableta ori smartphone-ul vor putea accesa serviciile disponibile în mod normal doar în rețeaua domestică și interacționa cu toate dispozitivele conectate la aceasta.

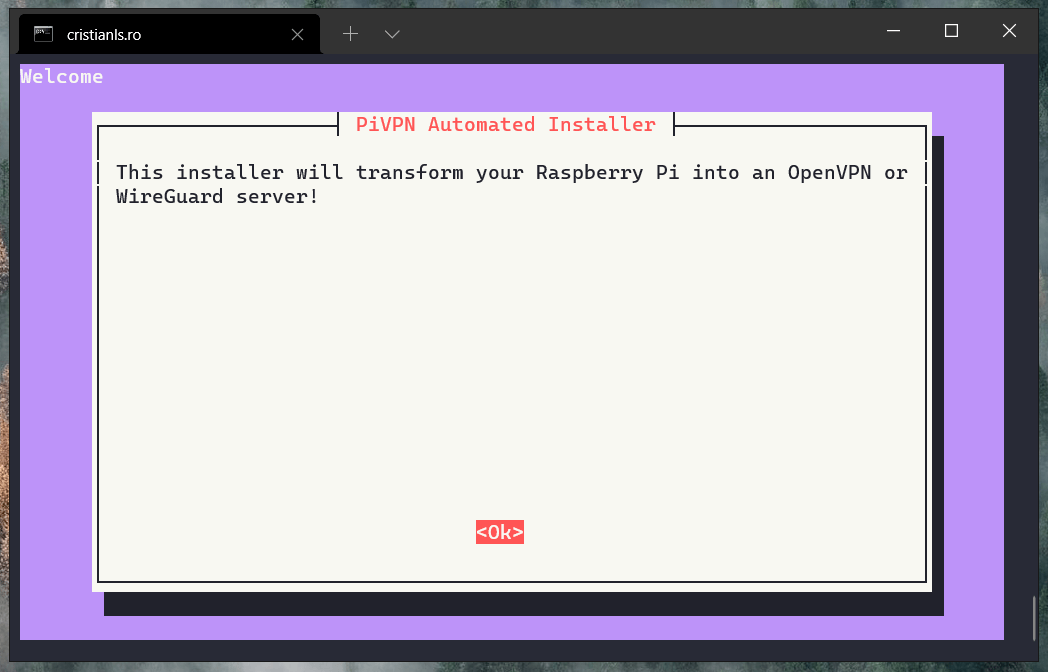

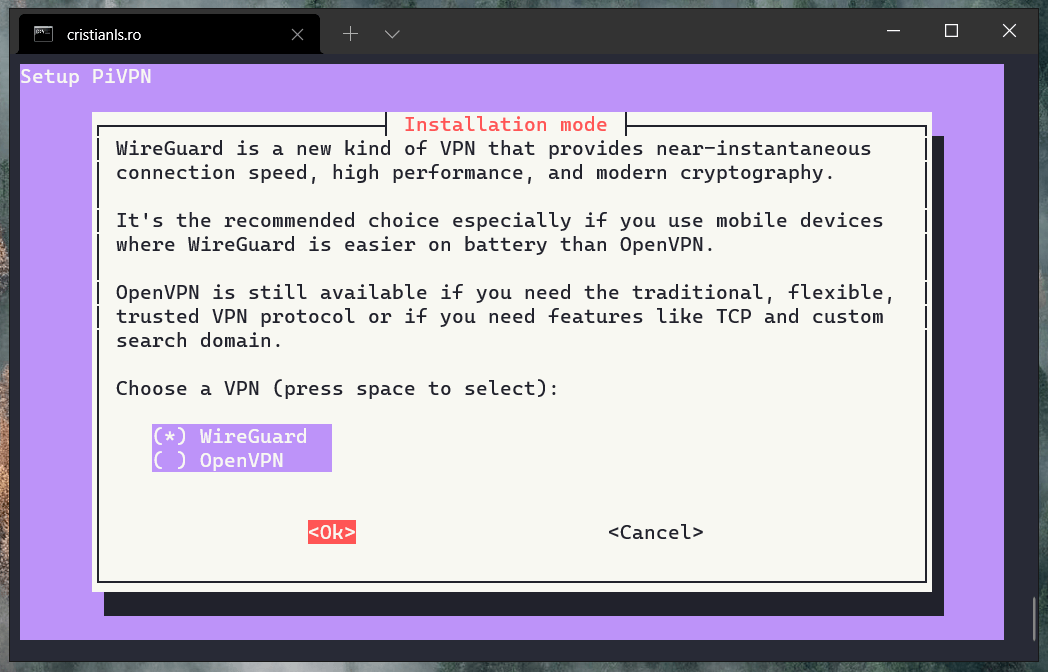

Pe Raspberry Pi, instalarea unui astfel de serviciu se poate realiza și cu ajutorul aplicației PiVPN, fiind totodată și cea mai simplă metodă de instalare și configurare dintre cele existente. În funcție de preferințele personale, veți putea opta pentru utilizarea protocolului WireGuard sau a OpenVPN.

Eu l-am ales pe primul fiindcă îmi funcționează mai bine pe propriile dispozitive, iar consumul de energie al clienților săi fiind neglijabil atât pe telefon cât și în laptop. Nici OpenVPN nu mi-a dat vreodată probleme în cei aproape doi ani în care l-am folosit aproape zilnic pentru a mă conecta la VPN-ul de la serviciu creat și gestionat cu WatchGuard.

1. Cum se instalează WireGuard în Raspberry Pi

Având Raspberry Pi OS instalat și configurat în Raspberry Pi după cum am recomandat, conectați-vă la acesta prin SSH și comutați la utilizatorul root:

sudo su

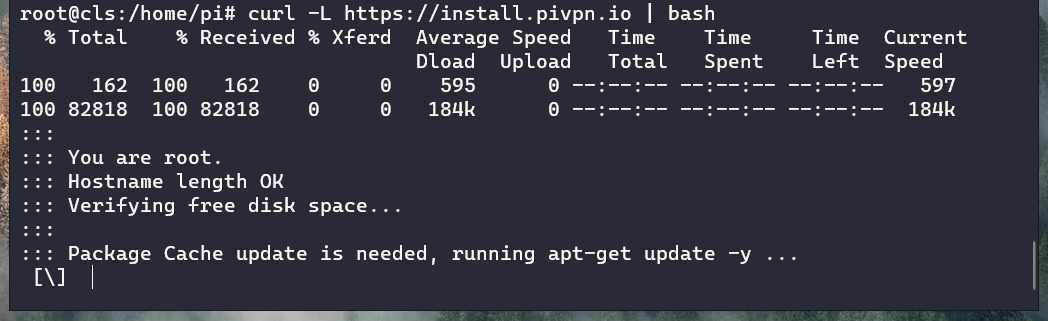

Apoi executați comanda:

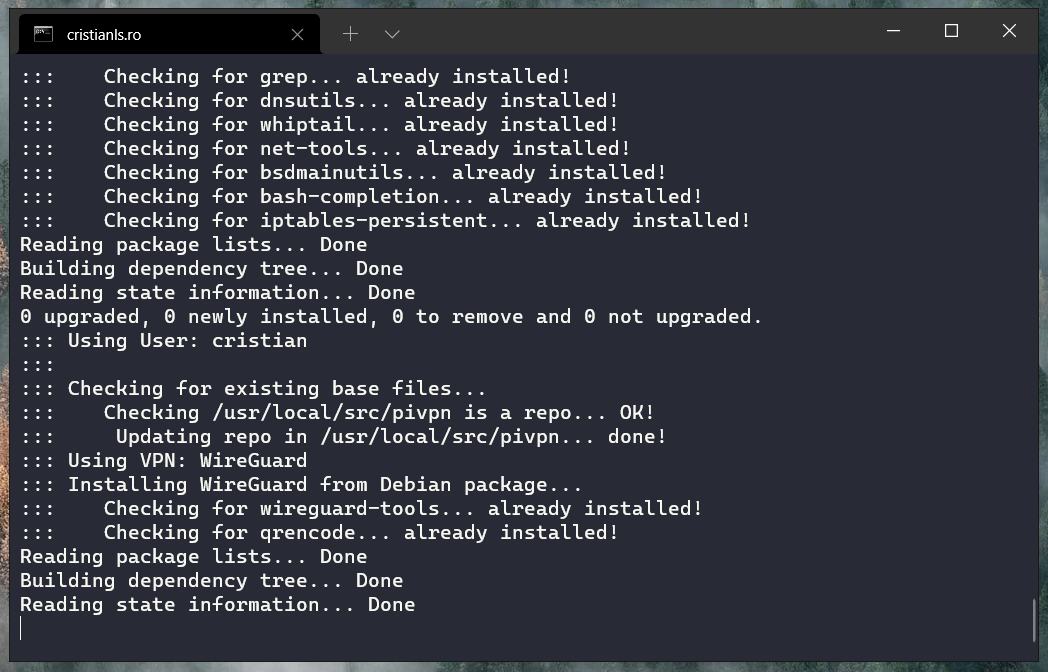

curl -L https://install.pivpn.io | bash

iar scriptul se va ocupa de restul.

După actualizarea sistemului (vine la pachet în scriptul de instalare) și instalarea PiVPN, ni se va aduce la cunoștință că acesta „va transforma” Raspberry Pi-ul într-un server VPN cu OpenVPN sau WireGuard. Confirmați pentru a trece mai departe.

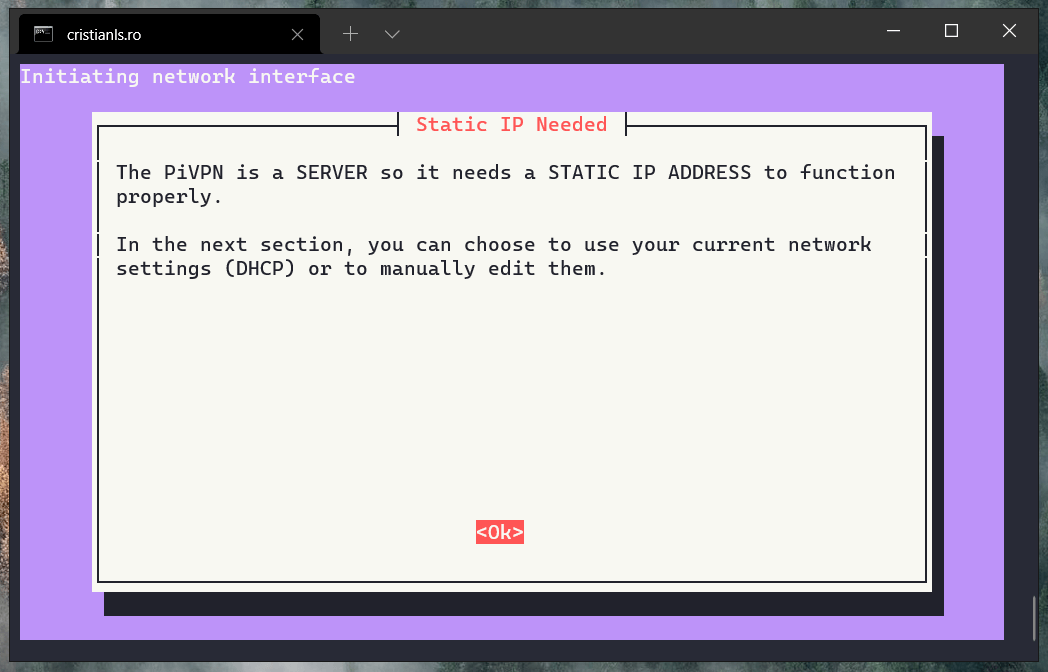

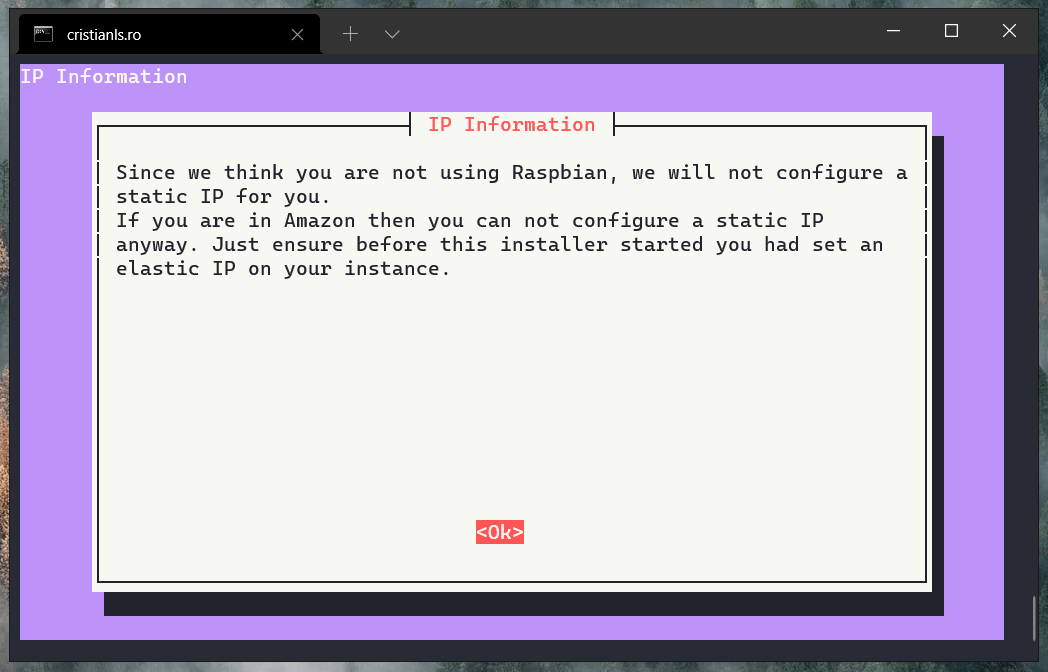

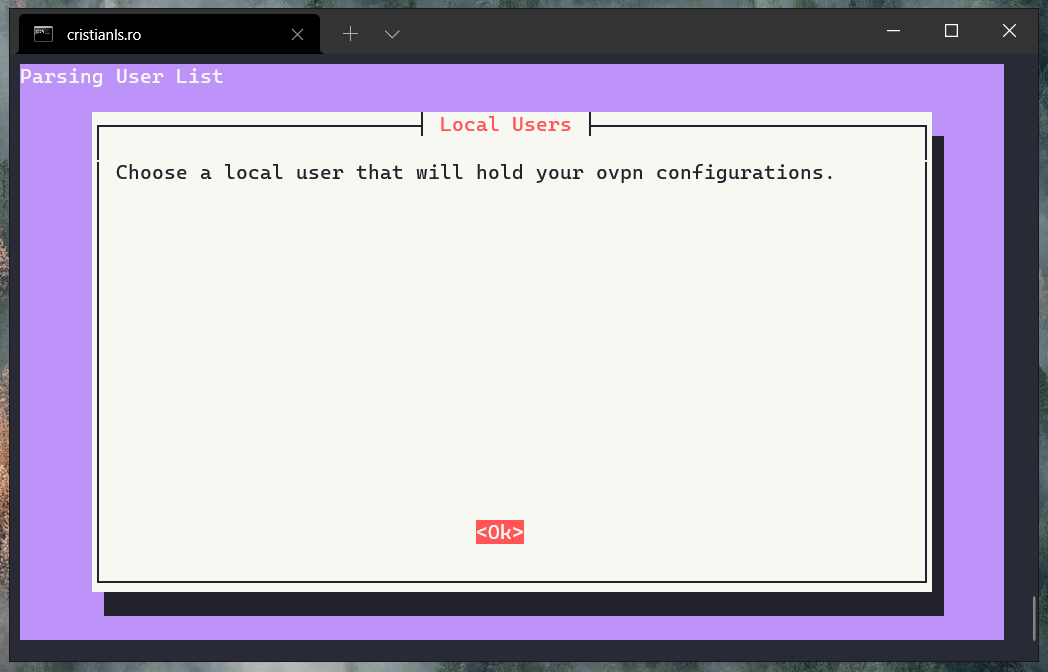

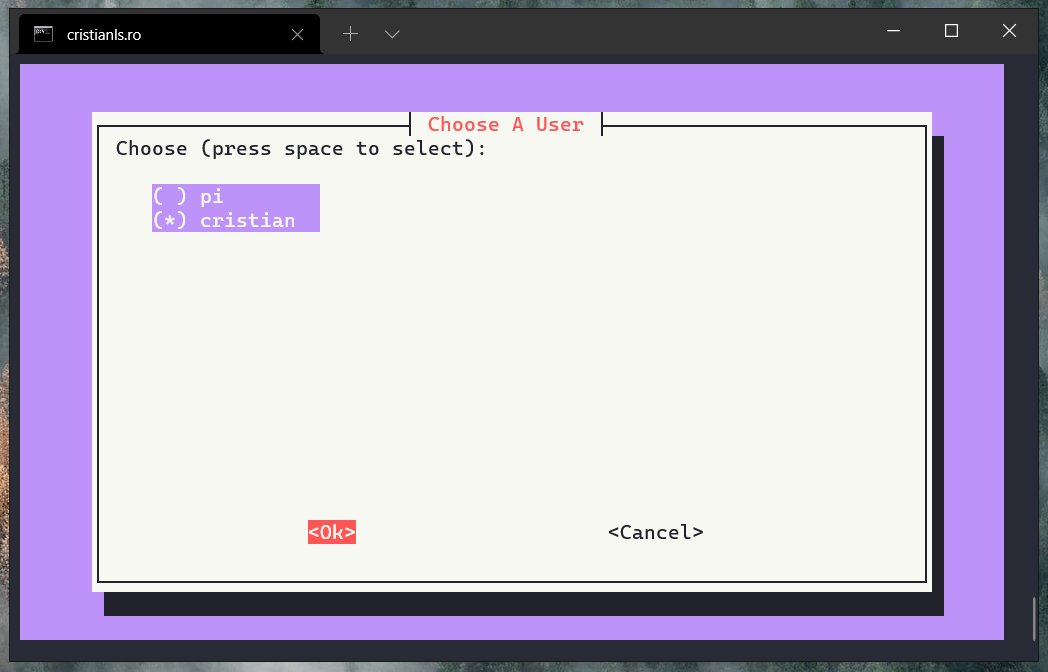

În continuare, PiVPN vă va cere să configurați o adresă IP statică, să-i indicați utilizatorul care va găzdui fișierele de configurare și să alegeți protocolul pe care doriți să-l implementați.

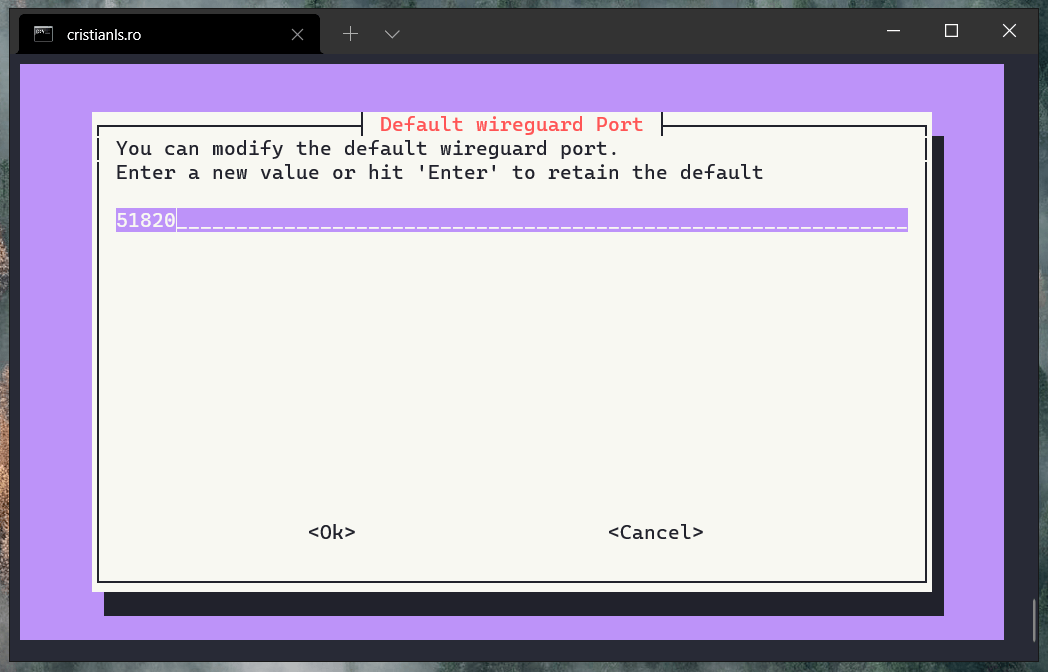

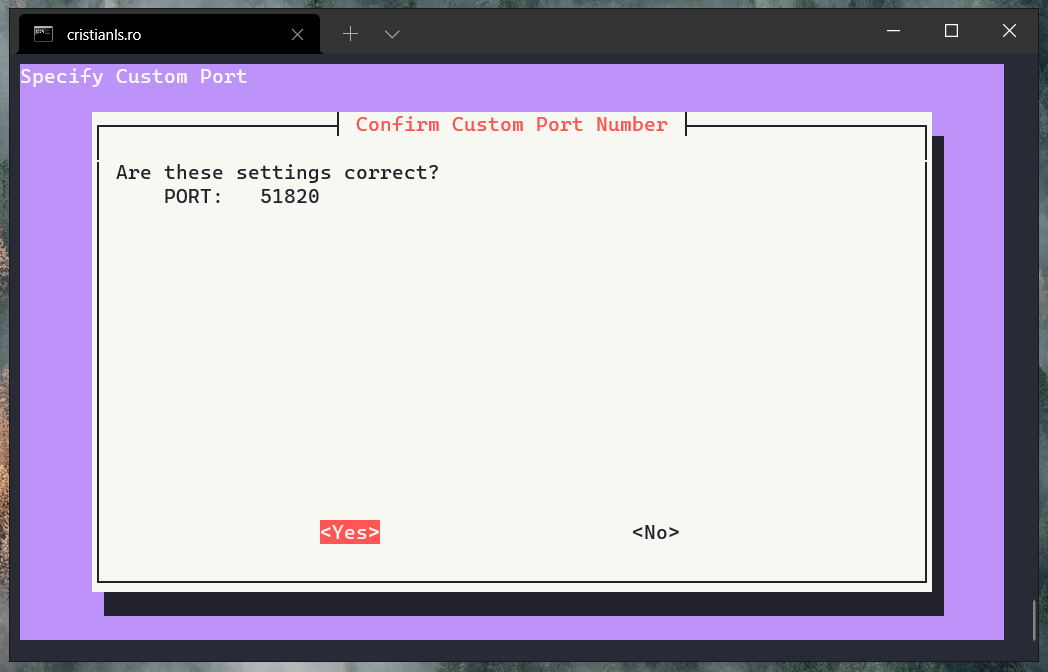

Pentru a putea să vă conectați la VPN din orice altă locație, acesta trebuie să poată comunica prin intermediul unui port TCP cu exteriorul. În mod normal, portul folosit de WireGuard este 51820. Deschideți acest port în router și redirecționați-i traficul spre adresa IP a Raspberry Pi.

Desigur, puteți opta pentru utilizarea altui port și e chiar recomandabil să o faceți pentru a evita atacuri masive orientate porturilor implicite folosite de acest tip de servicii. Tot ce contează este să-l introduceți pe cel ales la pasul în care asistentul de configurare a PiVPN vi-l solicită.

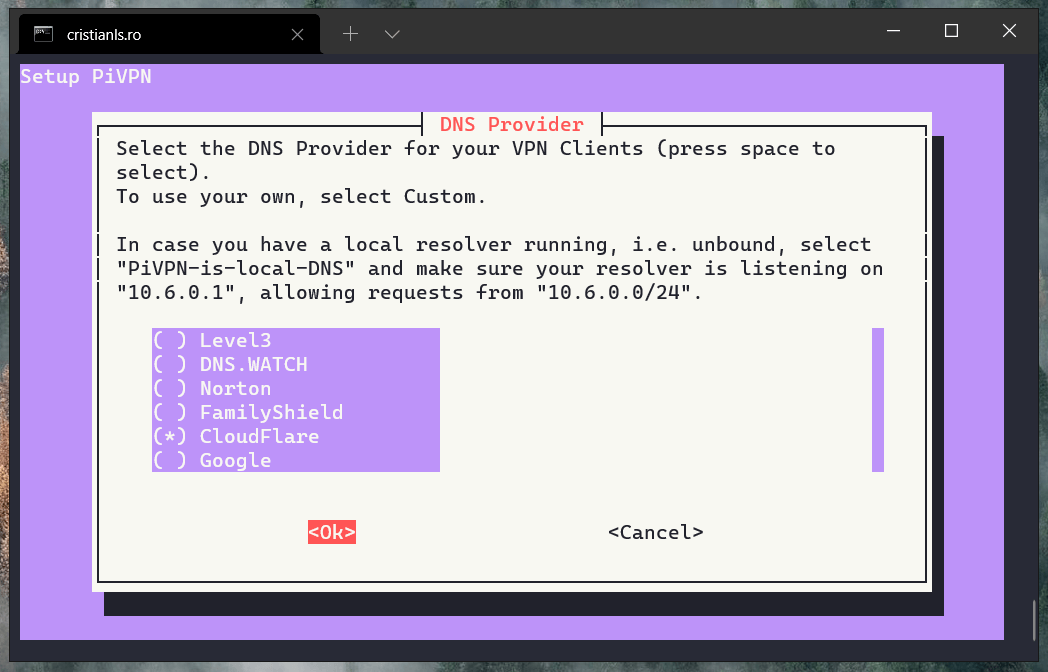

Pentru a nu întâmpina probleme la navigarea pe internet atunci când vă veți conecta la propriul VPN, PiVPN vă va cere să-i indicați ce servere DNS să utilizeze. Eu merg întotdeauna pe Cloudflare, dar lista este destul de bogată încât să le găsiți pe cele ale furnizorului preferat.

După alegerea DNS-urilor urmează un pas foarte important: felul în care clienții vor localiza serverul propriului VPN. Dacă nu dispuneți de o adresă IP statică, puteți opta pentru utilizarea unui serviciu Dynamic DNS precum Duck DNS. Vă faceți un cont și-l configurați în router sau, dacă routerul nu oferă această posibilitate, instalați și rulați containerul acesta.

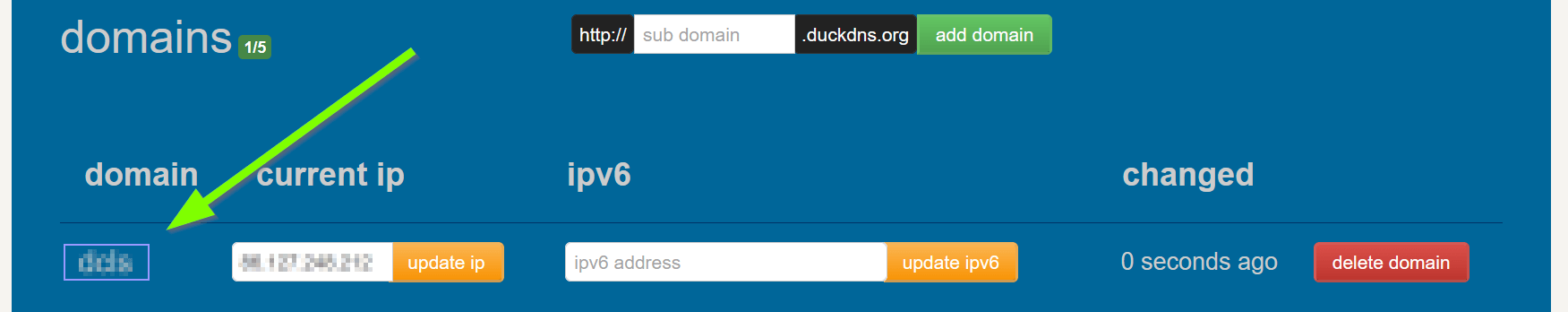

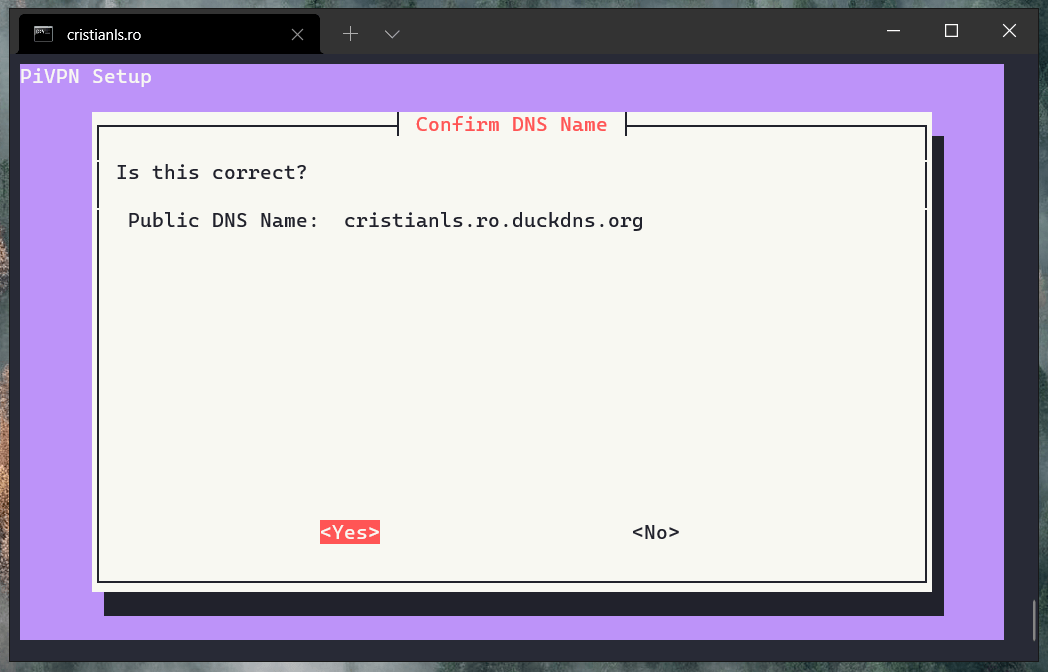

Așadar, pentru a putea continua în cazul în care nu dispuneți de o adresă IP statică, faceți-vă cont pe Duck DNS și copiați de acolo adresa (domain):

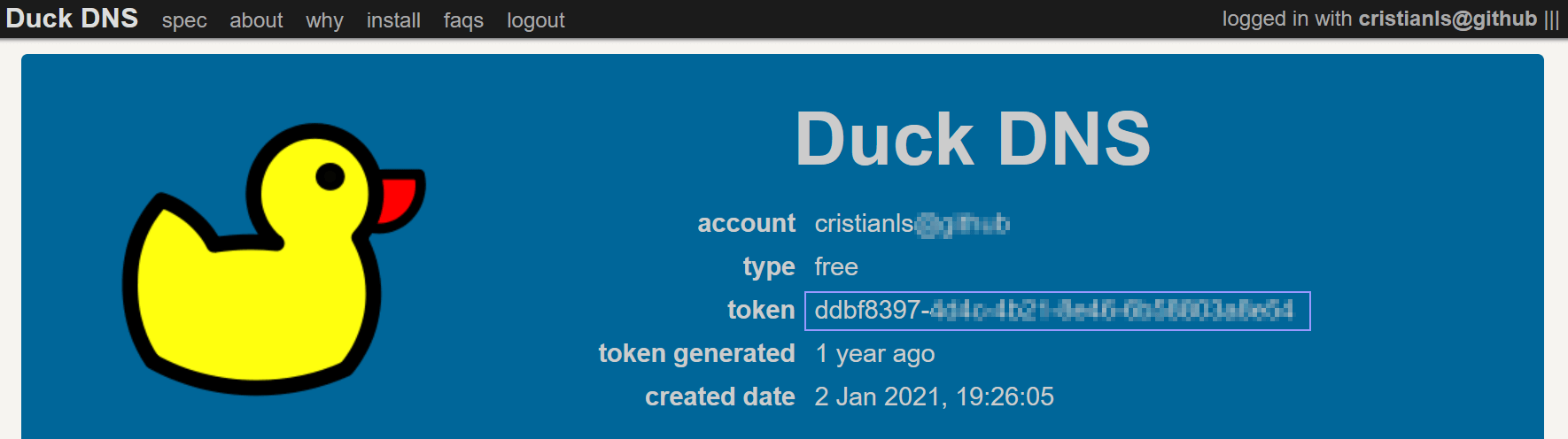

Și token-ul:

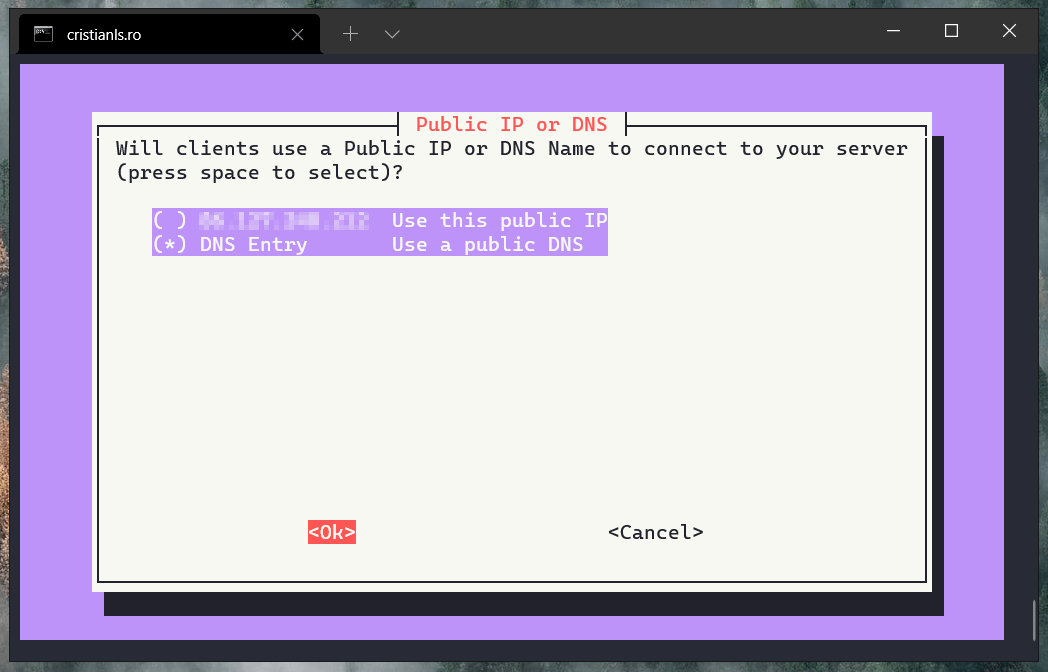

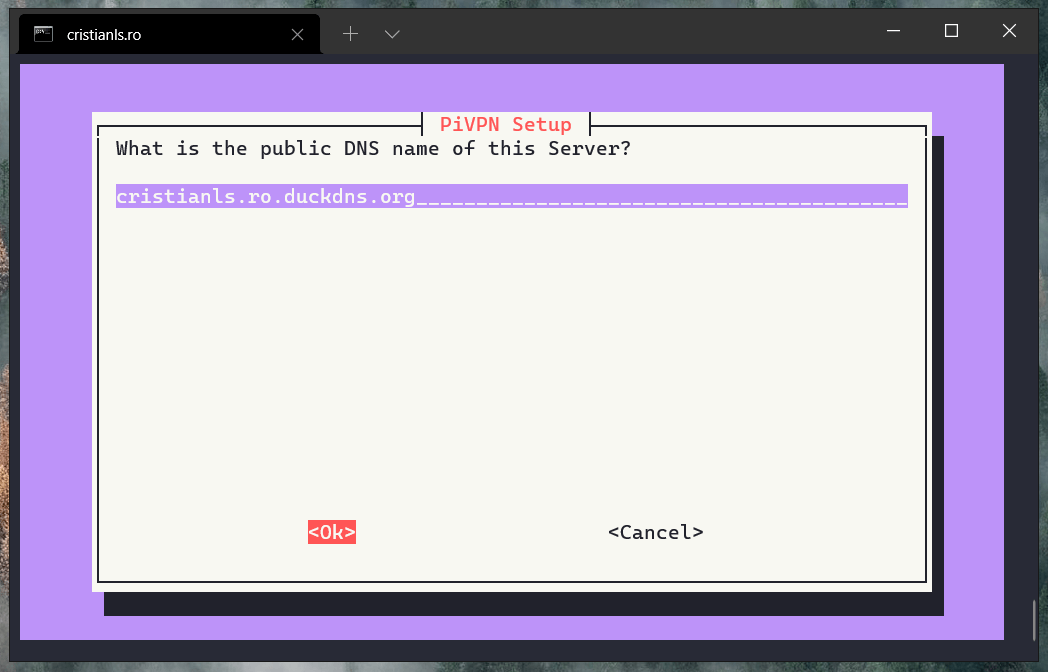

Pentru a-i indica asistentului de configurare a PiVPN că veți folosi o adresă DNS alegeți a doua opțiune, respectiv DNS Entry (firește, dacă adresa IP publică a conexiunii la internet este una statică, alegeți prima opțiune).

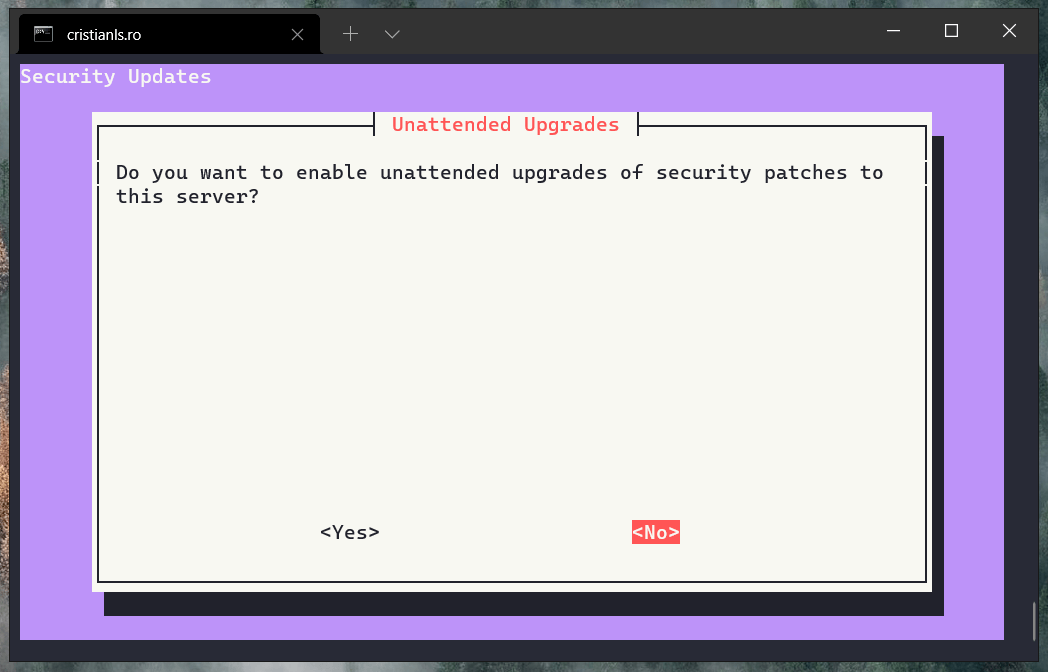

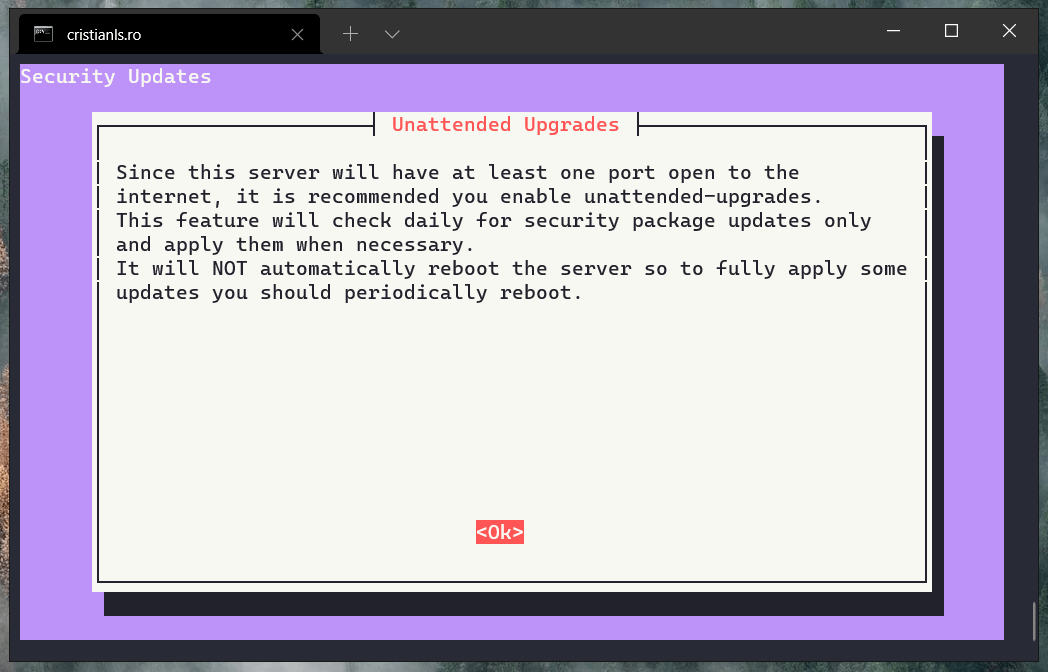

Deoarece Raspberry Pi va putea fi accesat din exterior ca urmare a deschiderii portului necesar rulării serverului VPN, vi se va recomanda să activați instalarea automată a actualizărilor ce rezolvă breșe de securitate.

După cum puteți vedea, eu nu le-am activat, dar asta deoarece alte procese și sarcini programate se ocupă de actualizarea sistemului de operare. Dacă nu veți folosi respectivul Raspberry Pi în alte scopuri și nici nu doriți să vă ocupați de actualizarea sa periodică, vă recomand să le activați.

2. Crearea contului utilizatorului serverului VPN

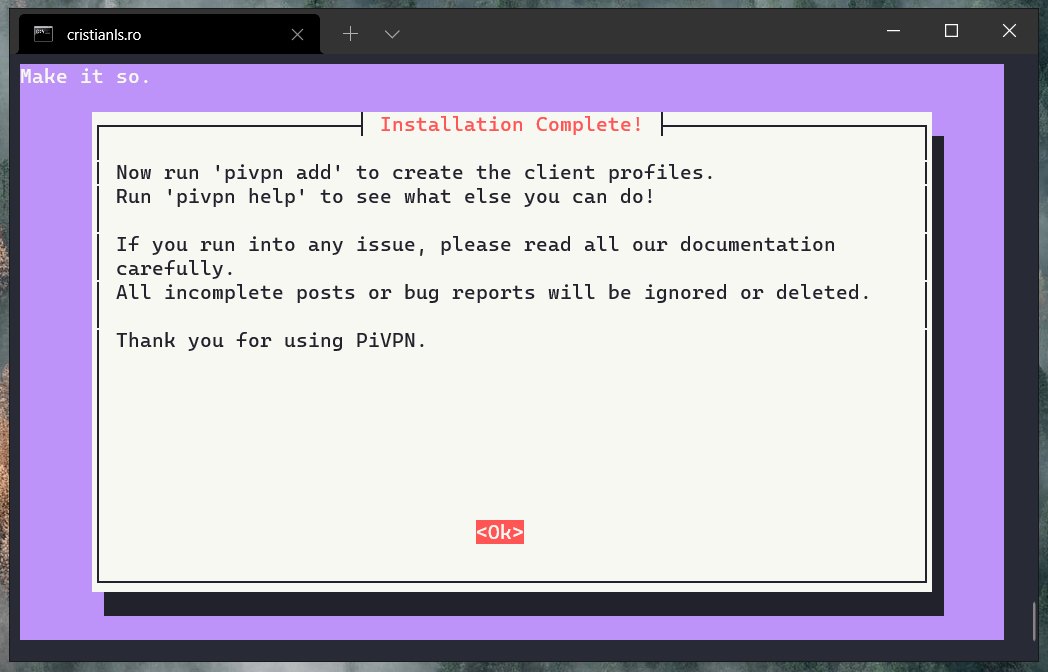

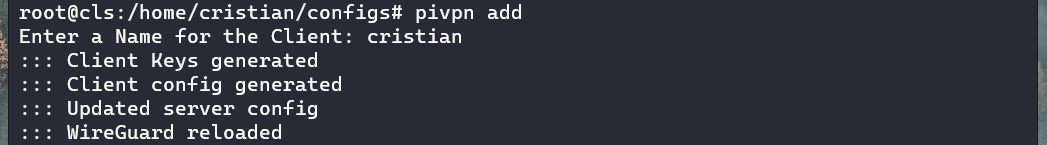

După repornirea Raspberry Pi, executați comanda „pivpn add” și urmați instrucțiunile asistentului pentru crearea contului utilizatorului care se va conecta la serverul VPN creat cu ajutorul PiVPN.

Dacă respectivul utilizator nu a fost înregistrat în Raspberry Pi OS, veți primi un mesaj de eroare privind stabilirea permisiunilor asupra grupului cu același nume, dar asta nu va împiedica conectarea sau buna funcționare a VPN-ului, așadar, puteți ignora avertismentul respectiv.

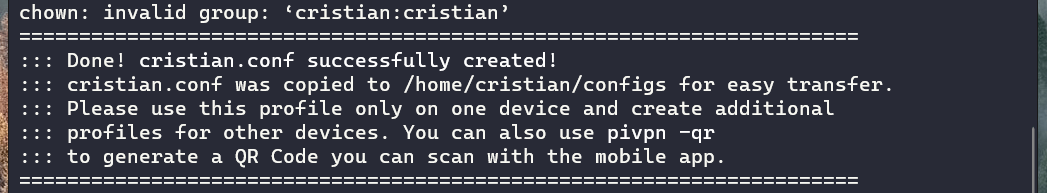

De asemenea, puteți opta pentru copierea fișierului de configurare în folderul partajat în rețea după cum am explicat în ghidul de configurare a openmediavault pe Raspberry Pi.

Iar mai apoi îl puteți copia de acolo în PC ori pe telefon pentru a-l importa.

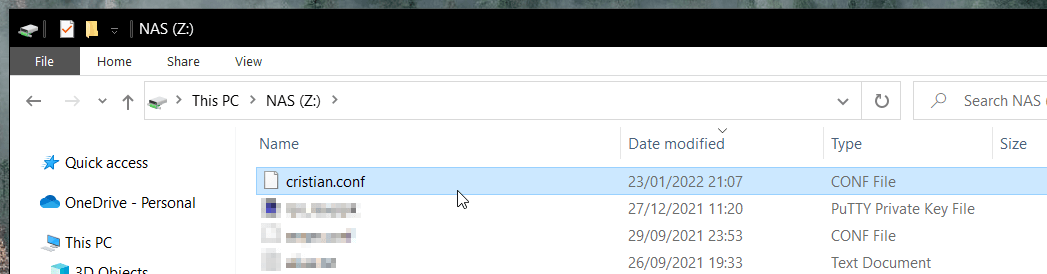

Pentru configurarea cu ușurință pe dispozitivele cu Android sau iOS, puteți solicita generarea unui cod QR prin intermediul comenzii „pivpn -qr„:

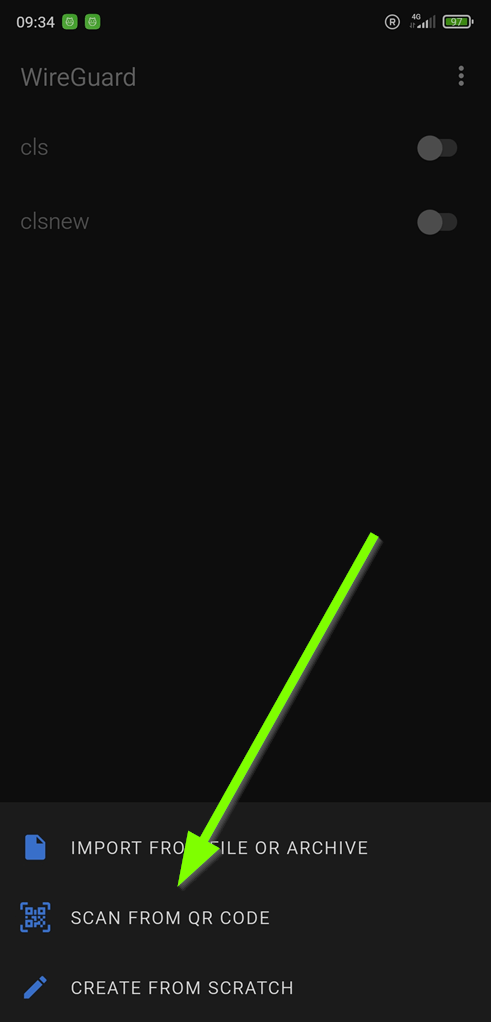

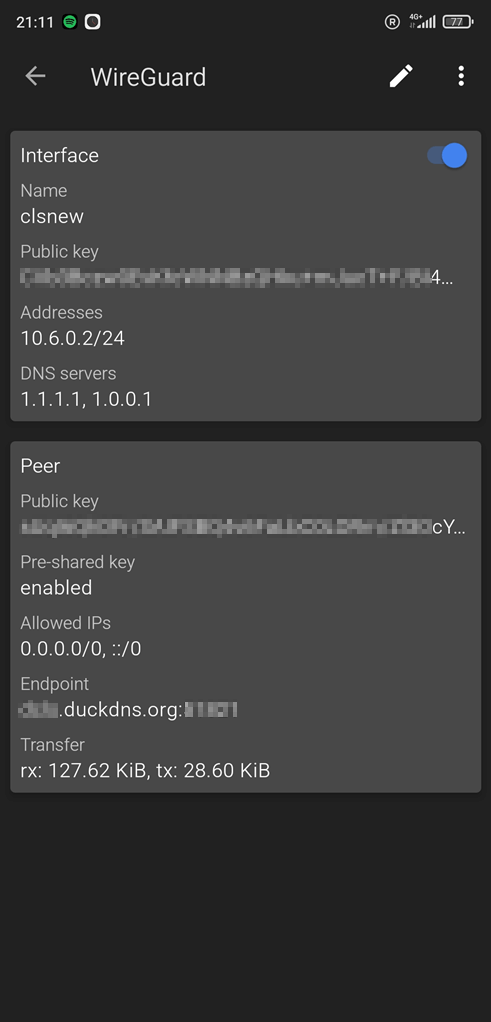

Descărcați și instalați clientul serverului VPN în telefon, apoi scanați codul QR al utilizatorului creat mai devreme. În WireGuard, indiferent dacă s-a reușit sau nu conectarea la serverul VPN instalat în Rasbperry Pi, clientul va apărea ca fiind conectat.

Un bun indiciu pentru a confirma conectarea îl aveți în dreptul pachetelor recepționate de la server (Transfer » rx), vizibil în ultima linie din a treia captură de ecran de mai jos.

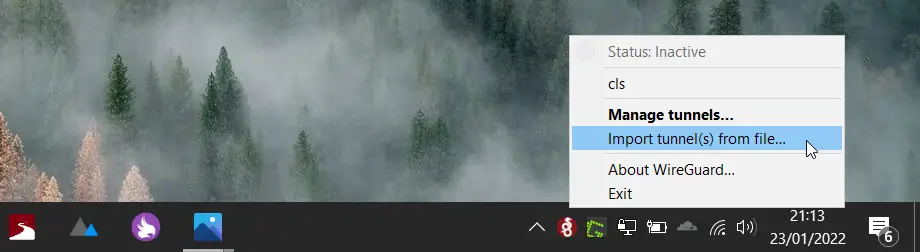

În Windows este chiar mai simplu: instalați clientul WireGuard, faceți click dreapta pe iconița acestuia din zona de notificare, apoi alegeți Import tunnel(s) from file:

Dacă vreodată voi instala OpenVPN în Raspberry Pi, voi adăuga instrucțiuni de instalare și configurare și pentru acesta. Între timp, puteți arunca o privire peste documentația oficială.

fain wireguard-ul asta…in urma articolului… brusc :) m-i s-a făcut pofta sa configurez unul la munca….deci un tp link wr1043nd v2 …. pus pe el ultimul openwrt si un stick de 16 Gb …apoi făcut extroot….fără astea nu mi-ar fi permis memoria sa instalez prea multe(wol ca na….trăim vremuri nașpa și facem economii…pc-urile sunt configurate în bios sa porneasca cu pachete pe retea…un mic sharing local…merg multe dar nu recomand adblock-urile ca nu face fata procesorul)…apoi wireguard-ul…pana acum am legat la el și funcționează impecabil de vre-o 2 săptămâni vreo 2 linuxuri 1 windows și 2 androide…la teste de viteza nesemnificativ mai mic…dar ținând seama de siguranța (la munca se folosește RDP-ul destul de des) se cam merita… pe clienții windows și android configurarea se face grafic