dSploit este o aplicație de hacking pentru Android, la îndemâna oricărui posesor de dispozitive cu acest sistem de operare. Aplicația grupează o serie de instrumente foarte utile punerii la încercare a securității unei rețele locale, wired sau wireless, precum și a tuturor sistemelor informatice conectate la aceasta.

Primul contact – scanarea rețelei

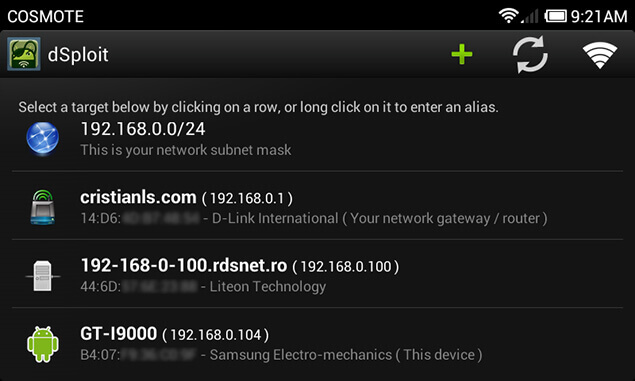

La deschiderea aplicației dSploit, aceasta va scana automat rețeaua la care este conectat dispozitivul de pe care a fost executată în scopul identificării posibilelor victime. Scanarea și listarea sistemelor detectate se realizează rapid. În cazul în care sistemul pe care dorim să-l analizăm nu a fost afișat, prin intermediul butonului +, aplicația ne oferă posibilitatea introducerii manuale a adresei IP sau a hostname-ului acestuia.

Analiza, atacul și asaltul

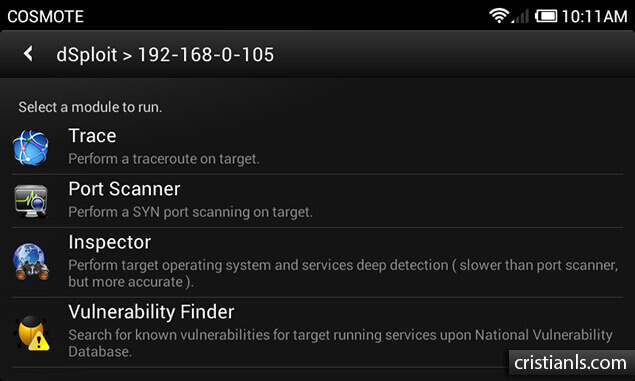

În lista sistemelor detectate, vom face click pe cel a cărui securitate dorim să o punem la încercare. Se va deschide panoul modulelor, adică lista instrumentelor de analiză și atac.

În acest panou vom regăsi instrumentele Trace, Port Scanner, Inspector, Vulnerability Finder, Login Cracker, MITM și Packet Forger. Haideți să le luăm pe rând pentru a vedea la ce ne sunt de ajutor fiecare dintre acestea, în scopul identificării problemelor de securitate a unui sistem informatic.

Trace – direct la țintă

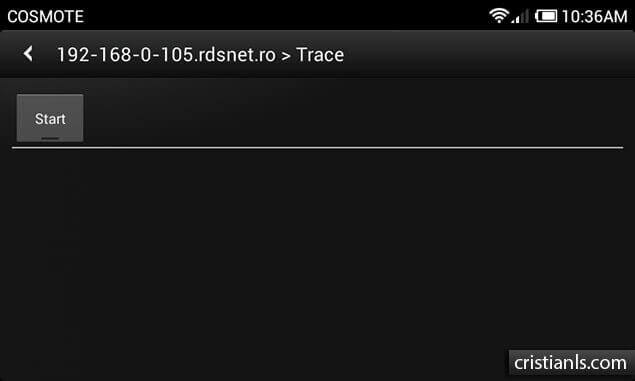

Instrumentul Trace realizează un traceroute; adică obține ruta completă până la sistemul supus analizei (numit în continuare ținta). Acesta este foarte util în scopul confirmării prezenței echipamentelor de rețea între dispozitivul de pe care a fost declanșat atacul și țintă (ex: routere, puncte de acces, etc.).

La doar câteva secunde după apăsarea butonului Start, în cazul în care au fost identificate echipamente ori sisteme intermediare, acestea vor fi listate. În caz contrar, scanarea se va opri automat (sau va putea fi oprită la cerere, prin apăsarea butonului Stop), și vom putea reveni la panoul modulelor.

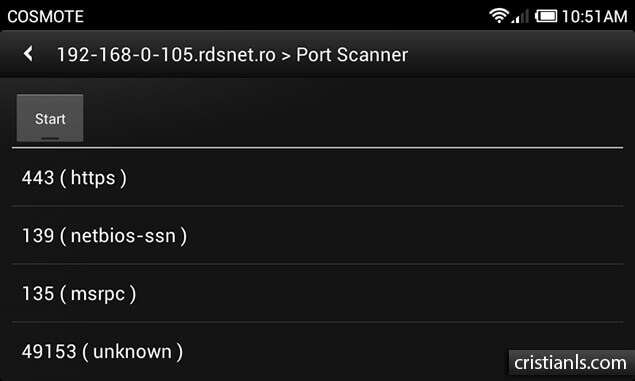

Port Scanner – toate porturile deschise

Un firewall —software ori hardware— configurat corespunzător poate converti un sistem informatic conectat la o rețea o fortăreață inexpugnabilă în calea atacurilor provenite din interiorul sau din exteriorul rețelei.

Totuși, pentru ca aplicațiile instalate într-un sistem informatic să poată funcționa corespunzător, de cele mai multe ori, trebuiesc deschise în firewall anumite porturi. Aceste porturi sunt folosite de atacatori pentru a trimite comenzi sistemului atacat. Port Scanner, după cum propriul său nume o indică, analizează ținta în scopul identificării tuturor porturilor deschise.

După cum puteți observa în captura de mai sus, Port Scanner a listat toate porturile deschise ale sistemului. Aceste porturi, după cum v-am spus și mai devreme, ar putea fi exploatate de către atacatori pentru a instala în sistem cod malițios ce va permite obținerea controlului total ori parțial asupra sa. Pentru evitarea atacurilor de acest gen, îi vom recomanda administratorului sistemului afectat, implementarea și configurarea corectă a unui firewall.

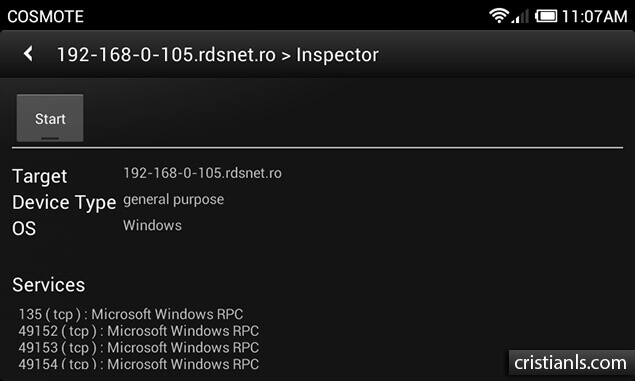

Inspector – hardware, sistem de operare, servicii

Pentru a realiza un atac eficient, atacatorul trebuie să-și cunoască ținta, să-i știe punctele vulnerabile. Instrumentul Inspector al aplicației dSploit a fost conceput în acest unic scop. După cum puteți vedea în imaginea de mai jos, Inspector a reușit să obțină de la sistemul informatic atacat informații deosebit de importante, anume, sistemul de operare și un serviciu al căror vulnerabilităti pot fi exploatate pentru a obține controlul total asupra sa.

Cu alte cuvinte, știind că sistemul de operare al sistemului țintă este Windows, atacatorul nu va încerca niciun tip de atac eficient la penetrarea sistemelor de operare Linux ori Unix. În plus, cu efort minim, atacatorul mai știe și prin ce porturi poate încerca să exploateze vulnerabilitățile cărui serviciu. Așadar, vorbim de informații extrem de prețioase în scopul realizării unui atac rapid și eficient.

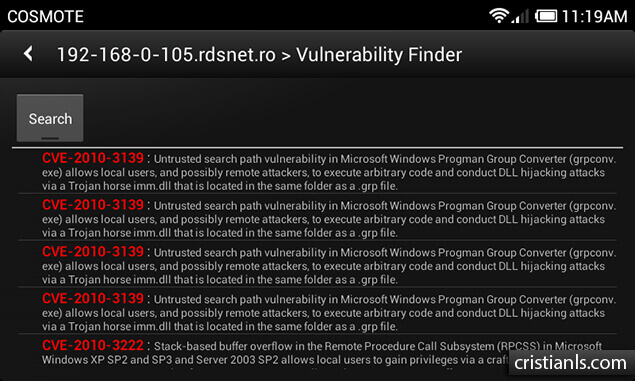

Vulnerability finder – identificarea vulnerabilităților

Toate sistemele informatice asupra cărora hackerii au reușit să obțină controlul s-au transformat în victime doar datorită vulnerabilităților. Cu alte cuvinte, un sistem informatic lipsit de vulnerabilități este prin definiție impenetrabil. Din păcate nu există așa ceva. V-am spus aceste lucruri deoarece instrumentul Vulnerability Finder al aplicației dSploit joacă un rol deosebit de important la identificarea vulnerabilităților unui sistem informatic și modul în care acestea pot fi exploatate.

În timp analizei realizate cu Vulnerability Finder asupra calculatorului de teste, cu actualizările la zi, instrumentul a identificat câteva zeci de posibile vulnerabilități ce pot fi exploatate pentru obținerea controlului total asupra acestuia. Ține de experții în securitate IT să găsească sau să dezvolte o soluție la aceste probleme astfel încât să nu fie compromisă funcționarea corectă a caracteristicii căreia îi corespund aceste vulnerabilități deosebit de periculoase.

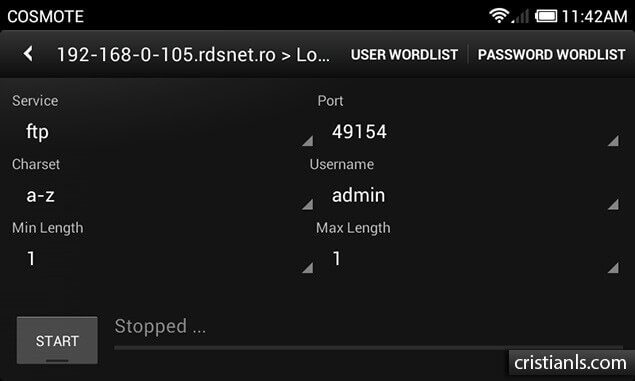

Login Cracker – numele utilizatorului și parola

Majoritatea serviciilor și aplicațiilor permit autentificarea folosind un nume de utilizator și o parolă, iar Login Cracker este un expert în obținerea prin atacuri de tip Brute Force (forță brută) a datelor de acces la serviciile FTP, MYSQL, SMB, TELNET și/sau VNC:

Dacă sistemul a cărui securitate doriți să o puneți la încercare oferă oricare dintre serviciile listate mai sus, profitați de Login Cracker pentru a afla dacă datele de logare ale acestora pot fi aflate prin atacuri de tip Brute Force, iar în cazul în care veți avea parte de un rezultat neplăcut, modificați sau cereți administratorului acelui sistem substituirea datelor de logare cu altele mult mai sigure și mai greu de preconizat.

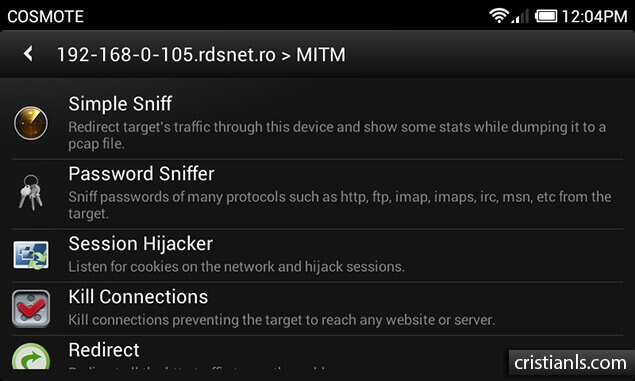

MITM – atacuri de tip man-in-the-middle

Atacurile cele mai încununate de succes sunt atacurile de tip Man-In-The-Middle (uman-la-mijloc). Aceste atacuri profită atât de acțiunile persoanei aflate în fața sistemului atacat cât și de vulnerabilitățile identificate. Cu alte cuvinte, pentru un cracker este mult mai ușor să instaleze cod malițios în sistem dacă la celălalt capăt al firului se află un utilizator dispus să-l ajute —contează mai puțin dacă utilizatorul o va face de formă voluntară sau nu— să-și atingă scopul.

Modulul MITM al aplicației dSploit include, categoric, un set de instrumente dedicate special atacurilor de tip Man-In-The-Middle. Simple Sniff, Password Sniffer, Session Hijacker, Kill Connections, Redirect, Replace Images, Replace Videos, Script Injection și Custom Filter sunt doar câteva dintre instrumentele utilizate de crackeri pentru a obține controlul asupra sistemului, implementate și în dSploit.

Sunt multe de spus despre instrumentele modulului MITM, așa că le voi trata după cum li se cuvine, în articolul Atacuri MITM (Man-In-The-Middle) cu dSploit.

Packet Forger – falsificatorul de pachete

Pentru a nu întra în detalii inutile pentru atingerea scopul actual, vă voi spune doar că Packet Forger se referă la trimiterea acelor pachete în funcție de care sistemele informatice reacționează într-un fel ori altul (ex: să pornească, să se oprească, să execute o sarcină anume, etc.).

De exemplu, în cazul în care un hacker a reușit să stabilească o cale de comunicare cu un sistem informatic, acesta va putea să-l pornească de la distanță dacă funcția Wake-on-Lan a fost activată în prealabil de către administratorul sistemului, —ori de către hacker prin exploatarea unor vulnerabilități existente— sau să-l oblige să realizeze anumite sarcini programate prin trimiterea unor pachete false.

Rezumat

dSploit, fără niciun fel de îndoială, evidențiază în primă instanță pericolele la care un sistem informatic este expus în momentul conectării sale la o rețea publică, sau la una la care nu a fost restricționat accesul prin intermediul unui procedeu de autentificare greu de eschivat. De asemenea, aplicația devine aliatul perfect la identificarea celor mai răspândite modalități de penetrare ale unui sistem informatic, pentru orice geek, entuziast ori expert în securitate IT.

Update în 06.05.2015: dSploit nu mai există ca aplicație, funcțiile acesteia au fost integrate în ZImperium zANTI2.

si o aplicatie asemanatoare pentru mac os x ? sa aibe acelasi functii gen Password Sniffer, Session Hijacker, Kill Connections, Redirect, Replace Images, Replace Videos, Script Injection și Custom Filter

exista?

Nu cunosc, îmi pare rău.

spune-mi si mie te rog de ce imi apare pe telefon ”this aplication can run only on rooted devices” ca nu imi merge aplicatia.

Răspunsul îl găsești aici.

Ar fi super daca ai face un tutorial despre cum se sparge o parola wireles.

Pentru Android există aplicații specifice pentru asta. Pentru Windows am scris deja un tutorial.

Daca stii vreunul sa mearga poate ne spui si noua. Sunt multe dar niciunul care sa mearga.

Iti trebuie telefon rootat

Pentru ca trebuie root-at ai nevoie de root

Deci ce trb să fac pt ca să îmi meargă aplicația pe samsung galaxy s4 în caz că scrie ”this aplication can run only on rooted devices” ?

Detalii aici sau e-mail

Nu-mi place tonul acesta imperativ, dar fac o excepție. Deci trebuie să rootezi S4-le.

Scuze. Ce dezavantaje are această rootare?

Și la ce mai ajută? De ce antivirusul avast cere acest lucru pentru activarea firewall-ului?

Sper că nu mai sună așa imperativ.

Îți dă permisiuni de administrare a dispozitivului. Practic tu poți decide ce aplicații rulează și în ce condiții, pe lângă faptul că poți rula aplicații care, după cum ai văzut în exemplul de față, nu le-ai putea rula în alte condiții.

Și…..ce avantaje aduce?

Apoi?

Și se pierde ceva gen garanție odată cu rootarea?

Model GT-I9505

Versiune Android: 4.4.2 KitKat

OK. Uite aici un ghid de rootare cu odin + CF-Root. Tutorialul include și instrucțiuni de instalare Google Edition 4.3, ignoră-le.

Dacă ai ceva care pot face direct de pe tel?

Am făcut rootarea cu towelroot. Firewall-ul merge, dar dSploit îmi spune iar că nu merge numai pe dispozitive rootate. :(

Înseamnă că rootarea nu s-a realizat corect.

Și există riscul ca să se producă vreo defecțiune telefonului?

Știi vreo soluție?

rootare prin altă metodă.

Ce pot face atunci?

Cum?

Accesează Setări » Despre telefon și spune-mi: model și versiune android. cu S4 nu mi-e suficient.

Black Edition dacă ajută

Am găsit un program care spune că verifică dacă telefonul e rootat corect, spune că da, dar o parte din aplicațiile ce necesită root spun că nu e rootat, supersu merge pe el

Cristian cum rotez telefonul meu?

Model: Yezz-A4.5

Versiune android: 4.2.1

Cristian, link-ul de descărcare nu merge, cand intru acolo e cu totul alta aplicație

dSploit a fost contopită cu ZImperium zANTI2.

Cristian numi merge

Daca ai facebook dami req sunt ionut alex(poza mea e cu mn in natura)

Am v de pe mobogenie la dsploit

Aplicația nu mai există.

Aplicatia functioneaza NUMAI pe telefoane rootate.

1- Cei de la zimperium,mai exact zanti ,au integrat dploit ul in zanti2,urmand anul asta zanti3,deci proiectul dploit este abandonat.Tipul care a facut dsploit lucreaza acum la zanti3 impreuna cu zimperium.

2- orice aplicatie de genul pentest (pentru ca nu e hack),ruleaza sau este eficienta NUMAI pe conexiuni nesecurizate gen HTTP ,dupa cum vedeti,marea majoritate a adreselor de internet incep cu HTTPS.

3- „vreau sa sparg parole” – NICIODATA cu pentest! Crackingul si accesul wifi de pe android ,se face numai cu aplicatii BRUTE FORCE sau random key access,iar asta va spun din experienta ca nu exista decat vreo3/4 aplicatii eficiente care si merg,

Anakin merge si cu android sa intri pe alte retele ,daca intrunesc anumite conditii ce pot fi exploatate,prima ar fi ca wps sa fie activat iar 2 sa nu fie pin schimbat,asta este metoda ce-a mai usoara,o metoda un pic mai grea presupune un tel care poate lucra cu bcmon si reaver ,in cazul nostru ma refer la nexus anumite modele de telefoane si tablete suporta varianta Kali pt android care se numeste kali nethunter,restul pe google o zi faina

cristian vreau sa rulez backtrack pe android si cand intru pe android emulator si introduc comenzile: su, cd /sdcard/BT5, apoi dupa ce introduc comanda sh bootbt nu imi arata cum trebuie sa arate in filmulete de pe youtube. As dori sa stiu de ce nu imi merge?

Salut! Poți să-mi spui cum pot și dacă există posibilitatea să se deschida automat o aplicație?

Sunt taximetrist si avem o aplicație pe care intră comenzi si eu trebuie să apăs pe comanda,să apas pe minute. (așa zisa secretară)

Dacă tot ce urmărești e să se deschidă automat, nimic mai mult, folosește AutoStart.

Scz ca intervin eu sunt oltean și sunt mai nou cu tehnologia.Deci am un j5 merge sa descarc aplicația și ce trebuie sa fac.Din com nu am înțeles mai nimic ce e ăla rootare

Un hack pentru last day on earth care sa funcționeze?