Despre securitatea IT (în speță rețele, servere și aplicații web) am scris și vorbit de fiecare dată când mi s-a oferit ocazia, că e un domeniu în care am profesat neîntrerupt aproape cinci ani, pe care am ajuns să-l îndrăgesc suficient încât să nu refuz nici acum invitația de a participa la un audit de securitate IT.

Un audit de acest gen cuprinde două etape: testarea securității și evaluarea vulnerabilităților. Pe baza informațiilor obținute pe parcursul celor două etape se întocmește la final un raport care i se predă clientului însoțit de recomandările de rigoare.

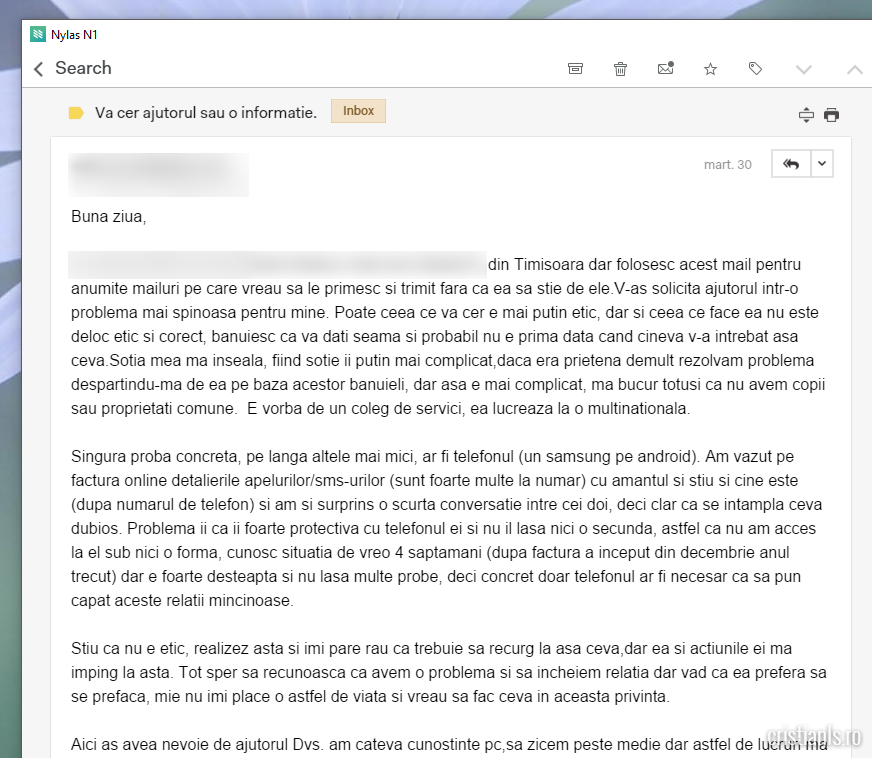

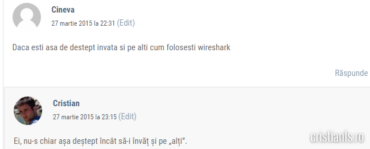

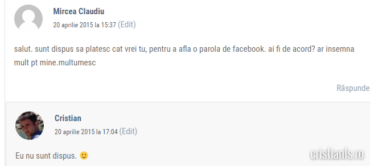

Pentru a pune la încercare securitatea unei rețele, unui server sau aplicații, trebuie neapărat să te familiarizezi cu tehnicile uzuale de penetrare și să deprinzi mecanismul lor, iar asta va face ca mulți să te considere un hacker de contactat la nevoie. Pe lângă solicitări legitime, în care mi se cere să încerc să accesez rețeaua unei companii prin metodele utilizate de script kiddies, săptămânal, prin email sau inclusiv prin comentarii la anumite postări de pe blog pe această temă, primesc solicitări de tipul acestora:

Pentru că un om care-ți scrie așa ceva n-are chef de glume, va primi întotdeauna de la mine un refuz, uneori însoțit de recomandarea de a apela la un detectiv particular.

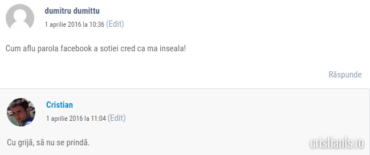

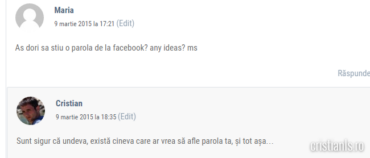

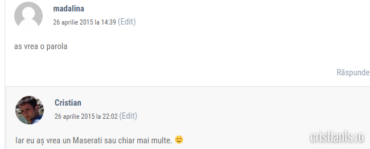

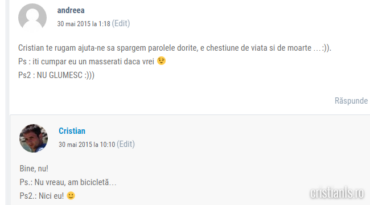

Tuturor celorlalți le răspund… cum am răspuns acestor comentarii:

Deși cei mai mulți înțeleg cum stă treaba și-și văd de-a lor, alții insistă să-mi ceară explicații și să-mi promită chestii de parcă aș fi ultimul boschetar din Gara de Nord. Pe bune, cineva mi-a promis la un moment dat că voi putea mânca gratuit la shaormeria lui de fiecare dată când trec pe acolo! :|

Consider că am fost suficient de explicit, așadar, de acum înainte îi voi trimite aici pe toți cei care îmi vor cere să-i ajut să-și spioneze nevasta, soțul sau vecinul de la trei. Dacă ai ajuns aici ca urmare a unei astfel de solicitări, ai dreptul să fii nervos, dar ia-o ușor… cu apă.

Ce fain, refuzi frumos, elegant cat de cat :)))

În limita posibilităților… :)

E 1 aprilie, nu?

Da, dar în afară de faptul că-s miliardar, n-are nicio treabă cu articolul.

Maximă asta cu apa :)))))

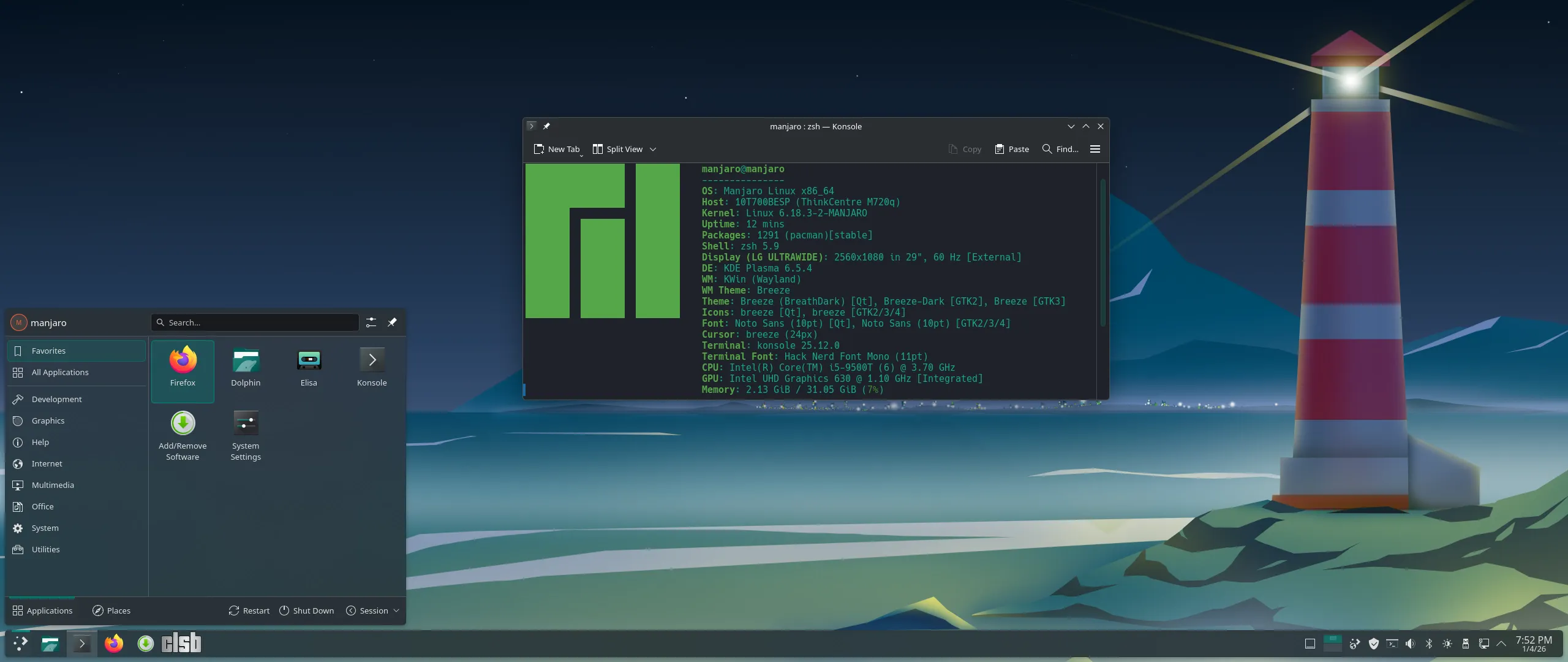

Cu mult timp in urma ne explicai cate ceva despre keyloger(Hooker)parca asa se numea programul si iarasi tot tu ne-ai initiat in Kali Linux si BackTrack5.Eu unu am fost si sunt interesat,roade si rezultate am avut!Totusi,nu ar strica si cateva indrumari si noutati.

Vor veni după ce termin cu mutatul, că săptămâna aceasta e principala preocupare.