În prima parte a ghidului, în caz că ați omis-o, am trecut în revistă cele necesare testării securității rețelelor Wireless, adică hardware-ul și software-ul pe care îl vom folosi pentru a încerca să aflăm parola rețelei wireless WPA-PSK (WPA Personal și WPA2 Personal).

Continuăm cu partea a doua a ghidului pentru a vedea modalitățile prin care putem afla dacă o rețea wireless este vulnerabilă și tipurile de atac la care putem recurge ținând în primul rând cont de comportamentul routerului care transmite respectiva rețea.

După cum veți vedea, chiar dacă și norocul joacă un rol la decriptarea parolei unei rețele wireless, acesta nu este atât de important precum ne-am putea imagina în primă instanță. Cu alte cuvinte, atingerea scopului propus depinde doar de instrumentele cu care se efectuează atacurile, tipurile de atacuri efectuate, momentul efectuării acestora și, bineînțeles, ambiția și răbdarea celui care se află în spatele atacului. Dar haideți să le luăm pe rând!

Cum putem afla dacă un router este vulnerabil

Pentru a afla dacă un anumit model de router este vulnerabil la atacurile despre care vom vorbi în acest ghid pute consulta listele publice cu routere vulnerabile, cum ar fi aceasta, sau, dacă preferăm metoda științifică ori nu cunoaște modelul routerului, putem efectua o analiză a rețelei wireless a acestuia. Personal vă recomand să optați pentru a doua variantă, iar asta deoarece listele, oricât ne-am da silința, nu vor cuprinde niciodată toate modelele de routere aflate pe piață din simplul motiv că acest lucru este aproape imposibil având în vedere numărul mare de dispozitive de acest fel.

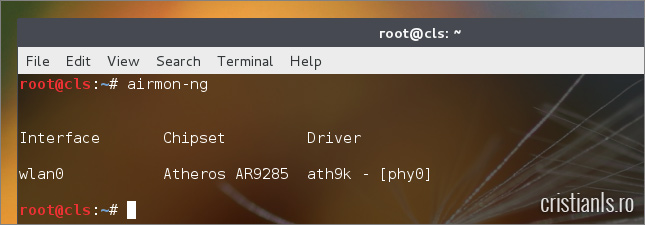

1. Dezactivarea modului monitor a adaptorului de rețea

Pentru a dezactiva modul monitor al adaptorului wireless mai întâi va trebui să identificăm id-ul hardware al acestuia. Pentru asta, deschidem o fereastră a Terminal și tastăm comanda airmon-ng.

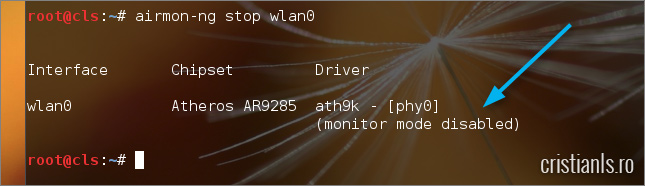

Ce ne interesează pe noi se află sub indicativul Interface. În cazul meu, acesta este wlan0. Pentru dezactivarea modului monitor tastăm comanda airmon-ng stop id_adaptor. Așadar, comanda pe care eu trebuie să o testez va fi airmon-ng stop wlan0.

Modul monitor a fost dezactivat, așadar adaptorul wireless va putea acum captura pachetele transmise de rețelele wireless.

Pentru a simplifica lucrurile, din toate comenzile prezentate în continuare, înlocuiți wlan0 cu id-ul adaptorului vostru wireless, așa cum a fost el afișat de airmon-ng.

2. Identificarea rețelei wireless a cărei parolă dorim să o aflăm

Pentru a identifica rețeaua wireless a cărei parolă dorim să o aflăm va trebui ca mai întâi să facem o scanare a rețelelor disponibile în aria de acoperire a adaptorului wireless. Vom folosi în acest scop instrumentul airodump-ng.

Pentru a efectua scanarea și identifica toate rețelele routerelor wireless aflate în vecinătate cu ajutorul airodump-ng, executăm în Terminal comanda airodump-ng wlan0.

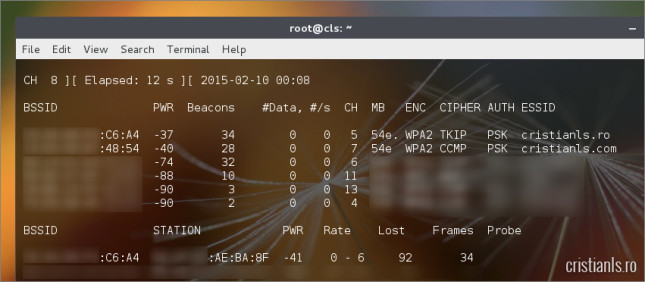

Acest lucru va face ca aplicația airodump-ng să afișeze toate rețelele wireless descoperite și, sub acestea, clienții conectați la ele. Evident, clienții sunt dispozitivele conectat la router în acel moment, aceștia putând fi laptopuri, telefoane, tablete, smart TV-uri, șamd.

3. Interpretarea informațiilor oferite de airodump-ng

Folosind airodump-ng, tocmai am obținut niște informații extrem de pretioase despre rețelele aflate în imediata apropiere a adaptorului wireless. Haideți să vedem care sunt cele ce ne interesează pe noi și motivul pentru care acestea ne sunt de folos;

- BSSID – Este adresa MAC a routerului. Fără a dispune de aceasta, atacurile noastre n-ar putea fi ațintite asupra respectivului router, ci la întâmplare.

- PWR – Este puterea semnalului recepționată de adaptorul wireless a PC-ului nostru. Cu cât este mai mică valoarea afișată în dreptul acesteia, cu atât semnalul rețelei wireless este mai puternic.

- CH – Este canalul în care operează rețeaua wireless a routerului. Acesta ne este necesar pentru a izola atât capturarea pachetelor cât și atacul la un canal specific.

- ENC, CIPHER și AUTH – Tipul de securitate care protejează accesul la rețeaua wireless. În funcție de acesta știm ce tip de atac putem efectua pentru a afla parola rețelei wireless.

- ESSID – Numele rețelei wireless transmise de router. Util pentru a asocia adresa MAC cu numele rețelei pe care dorim să o atacăm.

- STATION – Adresa MAC a clientului care comunică cu routerul afișat în dreptul valorii BSSID. Aceasta ne poate fi de ajutor în cazul în care routerul atacat are activată filtrarea adreselor mac. În cazul în care routerul a cărei parolă dorim să o aflăm permite doar accesul dispozitivelor cu o anumită adresă MAC, putem clona adresa oricărui client pentru a efectua atacul. Dacă n-am dispune de această adresă, încercările noastre de a ataca respectivul router ar putea fi sortite eșecului din simplul motiv că routerul ignoră pachetele de date primite de la adaptoare a căror adresă MAC nu se află în lista celor de încredere.

În plus pe lângă informațiile oferite mai sus, consider ca e important să știți că durata atacului este în primul rând influențată de semnalul rețelei wireless a routerului. Altfel spus, vă va fi mai greu să spargeți parola wireless a routerului a cărui semnal este -90 db decât parola unuia având semnal de -30 db. În plus, nu există o limită pentru timpul acordat scanării efectuate cu airodump-ng, ci din contra, cu cât timpul acordat acestei operații este mai mare, cu atât mai bine, iar asta deoarece șansele de a identifica clienți legitimi vor crește.

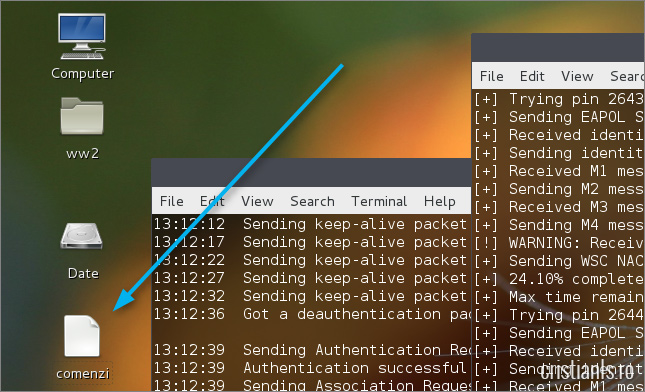

În fine, înainte de a trece la următorul pas, deschideți Leafpad (Applications » Accessories) și copiați în acesta toate informațiile obținute cu airodump-ng. Salvați aceste informații pe Desktop și dați documentului un nume oarecare, „comenzi” de exemplu.

Pe lângă informațiile utile, eu salvez în acest document și comenzile avansate pentru monitorizare, asociere, DDoS și alte atacuri, iar atunci când am nevoie de ele pur și simplu le iau de acolo și trec în Terminal cu Copy & Paste, că prefer să nu-mi încarc memoria inutil cu adrese MAC.

4. Este vulnerabil routerul wireless la atacuri prin WPS?

Înainte de a afla acest lucru închidem captura efectuată de airodump-ng apăsând Ctrl+C și apelăm la wash, instrumentul care ne va spune dacă respectivul router are activată funcția WPS și prin urmare, este posibil să fie vulnerabil la atacurile efectuate asupra sa prin metoda descrisă în ghid.

Comanda pe care o vom utiliza pentru a descoperi dacă routerul are activată caracteristica WPS este:

wash -i wlan0 -c 7 -C s

Ce reprezintă fiecare opțiune din comanda de mai sus aflați executând în Terminal, așa cum am explicat în prima parte a tutorialului, comanda wash -h.

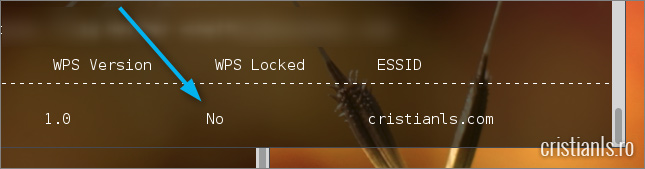

Răspunsul pe care noi îl așteptăm de la wash este No în dreptul WPS Locked:

Dacă răspunsul este altul, înseamnă că routerul nu dispune de WPS ori această tehnologie este dezactivată. În cazul în care routerul nu dispune WPS, tehnica descrisă în acest tutorial nu poate fi utilizată pentru a forța routerul să dezvăluie parola WPA-PSK ce protejează rețeaua wireless.

După cum spuneam și în prima parte, sunt slabe șanse să întâlnim un router care să nu dispună de WPS, așadar e posibil ca o simplă repornire a routerului să rezolve problema. Ajuns la acest punct, un hacker va avea 2 posibilități: așteaptă o pană de curent sau determină proprietarul routerului să-și repornească dispozitivul. Dar deja intrăm într-o nouă secțiune a tutorialului.

Atacuri utilizate

1. Atac DDoS pentru determinarea repornirii routerului.

Haideți să le luăm ca la școală! Ce faceți voi când nu funcționează conexiunea la Internet? Exact! Reporniți sau resetați routerul! Cum poate un hacker să ne determine să repornim sau resetăm routerul? Împiedicând funcționarea conexiunii la Internet!

Cum?!? Deconectând cablul de Internet de la switch, dacă-l cheamă Dorel, sau dacă nu-i și preferă o metodă mai elegantă, efectuând un atac DDoS!

Atacurile DDoS asupra routerelor pot fi efectuate folosind mdk3. Pentru efectuarea unui astfel de atac se execută comanda de mai jos, evident, înlocuind XX:XX… cu adresa MAC a routerului a cărei repornire se urmărește.

mdk3 wlan0 a -a XX:XX:XX:XX:XX:XX

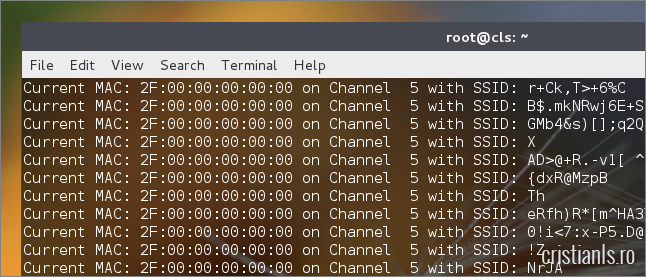

Ca rezultat al acestei comenzi, instrumentul mdk3 va trimite spre router tot mai mulți clienți falși până când acesta nu va ști cum să-i gestioneze și prin urmare, va începe să dea rateuri. La un moment dat, dacă atacul este suficient de consistent, routerul va reporni.

O altă metodă de flood este cea de creare a SSID-uri false pe același canal care să împiedice funcționarea corectă a conexiunii. Rolul acestui tip de atac este acela de a frustra proprietarul routerului suficient încât acesta să-l repornească fiind convins că face o treabă bună.

mdk3 wlan0 b -a XX:XX:XX:XX:XX:XX -g -t -c 5 -s 70

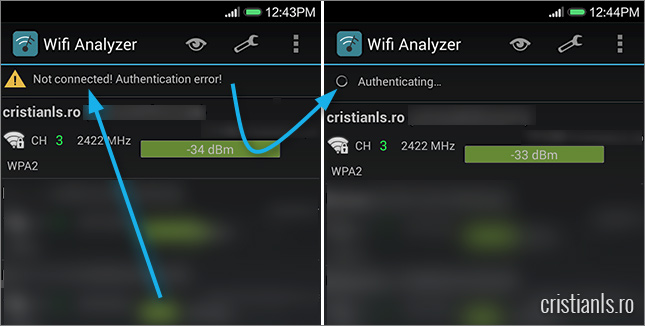

Pentru a înțelege și mai bine efectul, iată rezultatul unui astfel de atac asupra unui telefon conectat la router în acel moment:

Exact! Telefonul este deconectat și, la încercarea restabilirii conexiunii eșuează! Se poate ajunge într-atât de departe încât routerul să ceară reintroducerea parolei de acces la rețea în telefon, chipurile, pentru a putea restabili conexiunea. Dar nu trebuie să mă credeți pe cuvânt! E suficient să executați un astfel de atac asupra routerului având telefonul, laptopul sau tableta conectate la acesta și să vă convingeți pe cont propriu.

Cât despre atac, presupuneți bine! E inutil să se efectueze un atac DDoS asupra routerului dacă în acel moment nu sunt clienți conectați. Până și un hacker amator va ști să aștepte conectarea unor clienți având airodump-ng pornit, înainte de efectuarea atacului. Mai mult, e important ca atacul DDoS să fie oprit după repornirea routerului, altfel se riscă înlocuirea dispozitivului de către proprietar, acesta considerându-l defect.

Al treilea tip de atac DDoS, de evitat deoarece poate trezi bănuieli, este cel general. Acest atac va afecta toate routerele din vecinătate și prin urmare, niciun client conectat la oricare dintre acestea nu va putea utiliza conexiunea wireless.

mdk3 mon0 d

Acestea fiind spuse, aici se încheie și partea a doua a tutorialului. În următorul episod, al treilea și totodată ultimul, veți vedea cum poate fi efectuat un atac tip brute-force care să dezvăluie PIN-ul WPS și parola WPA-PSK a routerului.

Da pana aici mi se pare destul de interesant si poate totusi complicat ca sa spun asa ,dar banuiesc ca in partea a 3 a o sa ma mai luminez un pic

Am uitat să pun link spre partea a treia, dar tocmai am actualizat articolul și adăugat link spre aceasta.

Dar te rog sa faci un tutorial fara linux,daca ai posibilitatea doar cu windows.

Nu am cum sa instalez linux,am hdd mic,si nu vrau sa mai incarc nimica!

Am publicat, deja, un astfel de tutorial aici.

Nu stiu cum ar trebui sa arate comanda wash dar banuesc ca trebuie sa specifici reteaua pentru ca mie nu-mi zice nimic cand scriu aia.Deci…?Adica scrie channel etc dar nu imi da datele.

E explicat în partea a 3-a.

Faci un ghid si pentru smaprtphone / OS android ?

Aș putea face, însă va fi doar pentru puține dispozitive, doar cele cu adaptor wifi compatibil și mai mult, doar pentru dispozitive rootate.

Cristian pentru ce telefoane mai exact?

cit timp las airodump-ng pornit pot din acelasi terminal restul de comenzi daca am strins destule date de ex.BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:6B:D3:0B:5D:CD -72 92 596929 248372 0 6 54e WPA2 CCMP PSK adrian1

BSSID STATION PWR Rate Lost Frames Probe

34:6B:D3:0B:5D:CD 90:F6:52:10:E2:54 0 1 – 1 0 5582070

root@kali:~# wash -i mon0 -c 6 -C s

Wash v1.4 WiFi Protected Setup Scan Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

BSSID Channel RSSI WPS Version WPS Locked ESSID

–––––––––––––––––––––––––––––––––––––

34:6B:D3:0B:5D:CD 6 -73 1.0 No adrian1

^C

root@kali:~# reaver -i mon0 -b 34:6B:D3:0B:5D:CD -vv

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[?] Restore previous session for 34:6B:D3:0B:5D:CD? [n/Y] n

[+] Waiting for beacon from 34:6B:D3:0B:5D:CD

dupa 12 ore 0.00% complete @ 2015-06-03 20:29:16 nu inteleg de ce Am stik de 8G si acum imi spune ca nu mai este spatiu

Salut . Daca poti ajuta.ma m.am mutat de curand intr.un alt apartament in germania am internet prin cablu . Il mufez la laptop (toshiba satelit 885) si imi arata reteaua cu un triunghi galben . Iarta.mi modu d exprimare nu prea ma pricep . Se poate sa fac cv fara sa implice sunatu la baieti veseli ?

Aici e problema de setarile modemului,si fiecare furnizor de internet are setarile sale,trebuie sa suni la ei,si sa le ceri parametri de conexiune,iar daca routerul e de la ei,brandelizat,se poate sa nu functioneze el.

Salut, pot face acest lucru, de la un PC folosind un acces point TP-Link WA5210G ???

Da, poți.

Buna seara! Am incercat cu Ap TP-link WA5210G, dar nu pot executa nici o comanda in fereastra terminal. https://s11.postimg.org/r4ruzhqib/image.jpg

Am instalat Kali cu VM Ware Workstation 10. Ce am observat este ca nu am internet in browserul din Kali. Acest AP/Antena se acceseaza prin introducerea IP, si ulterior din interfata sa in browserul Mozilla.

M-am impotmolit si nu stiu cum sa rezolv acest lucru. Probabil trebuie configurata antena in Kali la fel ca in windows.

Apreciez fiecare sfat si indrumare atat din partea dumneavoastra, cat si a vizitatorilor.

Cu respect, Hash!

Salut!

Dupa ce dau airodump-ng wlan0,nu imi apare nici un BSSID,de ce?

airmon-ng ce răspunde?

phy0 wlan0 mac80211_hwsim Software simulator of 802.11 radio(s) for mac80211

phy1 wlan1 mac80211_hwsim Software simulator of 802.11 radio(s) for mac80211

Poti sa ma ajuti?

Care este chipsetul adaptorului wifi?

Cum as putea sa îmi instalez alt chipset?

Cumperi un adaptor wireless USB cu chipset compatibil, un Alfa AWUS036NHA, de exemplu.

Am folosit o mașină virtual ,dar daca îl instalez se poate ca sa meargă fără a cumpăra un adaptor?

Dacă PC-ul dispune de conexiune Wi-Fi, iar chipsetul componentei care face posibilă conexiunea este compatibil, da, vei putea.

După ce am bootat un stick cu instalarea ,am intrat în boot manager și am dat enter pe stick și nu mi-a intrat ,iar când am dat a doua oară enter mi-a intrat în windows ,de ce ?

Ai omis ceva atunci când l-ai făcut bootabil.

si ce trebuie sa fac?

Așa cum e explicat aici, cu diferența că în loc de imaginea ISO a Linux Mint vei utiliza imaginea ISO a Kali Linux.

salut,

stii cumva de ce dupa ce bag in terminal airmon-ng, imi apare urmatoarea chestie:

ls:cannot access/sys/class/ieee80211/:no such file or directory

multumesc frumos

Conectezi PC-ul la Internet, prin cablul. După care, efectuezi următoarele:

Sursa.

revin, multumesc mult pentru raspunsul promt, dar dupa ce introduc

m-a a-i broadcom-sta

imi apare urmatorul lucru

„bad luck, the kernel headers for the target kernel version could not be found and you did not specify other valid kernel headers to use”

specific, folosesc virtual box.

sper sa ma poti ajuta.

+

unable to locate package linux-headers-4.3.0-kalil-amd64 (in aceasi eroare de mai sus)

sper ca mai ai vreun sfat..Seara frumoasa

Păi…

Fiecare linie de comandă are acum înainte o literă. Firește, copiezi și execuți doar ce urmează după „)”

Bineînțeles ca asa am scris in terminal, si apare aceiași eroare. Multumesc mult pentru răspunsuri. Zi frumoasa

salut,

stii cumva vreun tutorial bun pentru a instala kali linux in virtual box sau alt program asemanator, pentru ca dupa multe incercari, cautat si pe sursa raspunsului tau, imi apare urmatoarea eroare care imi blocheaza tot procesul, „unable to locate package linux-headers-4.3.0-kalil-amd64”. ma gandesc ca poate am instalat eu gresit.

zi buna

Nu, nici n-am încercat. Dar de ce vrei neapărat să-l rulezi din VirtualBox când poți să-l folosești de pe CD ori USB fără să-l instalezi?

pentru ca mi se parea mai simplu si puteam sa folosesc si desktopul in background.

cum pot afla parola wi fi daca router-ul nu are wps exista vreo posibilitate pt ca cu reaver nu am nici o posibilitate pt ca nu il pot folosi daca router-ul nu are activata protectia wps te rog cristi poti sa ma ajuti /?

Salut . Când dau comanda airmon-ng stop wlan0 îmi zice ca el e deja dezactivat și ca poate vreau sa îl șterg.

Tot eu sunt . airodump-ng wlan0 îmi zice ca ar fi trebuit sa dau start la airmon-ng

felicitari Cristian. fa-ne un tutorial de la A la Z pe aceasta tema in Kali Linux ruland in masina virtuala. Nu toti suntem specialisti.

SALUT

DORESC SA AFLU LOCATIA LA UN PRIETEN SAU SAI POT SPARGE PAROLA DE FACEBOOK

MA POATE AJUTA CINEVA ?

WHATSAPP NUMAR +4********* ASTEPT UN RASPUNS

*Comentariu editat pentru siguranta ta!Informatiile ce au carcter personal se pot utiliza in scopuri rau intentionate.

Este ilegal ceea ce doresti sa faci, implicandu-se anumite pedepse de natura juridica.

Singurul hint care pot sa ti-l dau este Marauder’s Map, mai mult de cat atat fiind necesar sa te documentezi, fiind convins ca inca exista alternative legale.