Cum poți sparge o parolă Wireless în 5 minute

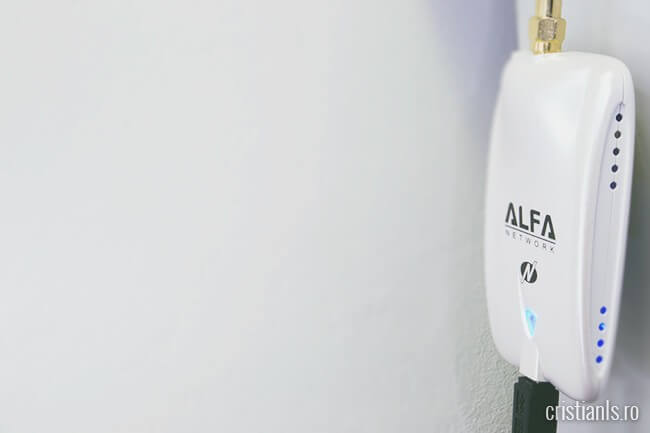

Bine, n-am să vă vorbesc despre cum s-o faceți țăndări, ci despre cum o puteți afla cu instrumentul potrivit și bunăvoința routerului. Ca să nu vă rețin inutil, vă anunț de la bun început că veți avea nevoie de un adaptor Wireless cu chipset compatibil cu Reaver. Eu am folosit un AWUS036NHR v2.

Nici Kali Linux nu este opțional, dar pe acesta îl puteți obține gratuit și instala într-o mașină virtuală, una creată în VirtualBox sau VMware. Eu îl aveam deja într-o virtuală creată în VMware Workstation.