Vă amintiți de Rapper Bot? Dacă nu, probabil nici n-ați știut că un bec inteligent din birou sau o priză smart din bucătărie ar fi putut ajuta, fără știrea voastră, la doborârea unei rețele globale. Rețeaua Rapper Bot a fost una dintre cele mai periculoase botnet-uri DDoS din ultimul deceniu și tocmai a fost scoasă din joc.

În martie 2025, un atac masiv asupra platformei X a atins un vârf de peste 6 Tbit/s, cu efecte colaterale în rețele guvernamentale și companii tech, marcând un moment-cheie în istoria botnet-ului. A urmat o primăvară și vară cu peste 370.000 de atacuri asupra a peste 18.000 de victime din mai mult de 80 de țări. Investigația a urmărit fluxul financiar și serverele de comandă și control (C2).

Pe 6 august 2025, o operațiune în Oregon l-a vizat pe Ethan Foltz (22 de ani), care a recunoscut rolul de „admin” și a permis preluarea rețelei. Pe 19-20 august, Departamentul de Justiție a anunțat acuzațiile, menționând și partenerul său, „SlayKings”, cu care împărțea profiturile 50/50. Deși a fost vizat anterior în cadrul operațiunii internaționale PowerOFF din decembrie 2024, Rapper Bot a rămas activă până la intervenția din 2025. Un material amplu cu detalii suplimentare găsiți aici.

Cum funcționează o botnet IoT?

Imaginați-vă un bec sau o priză inteligentă cumpărată la ofertă. O montați, rămâne cu parola implicită, UPnP e activ pe router, iar accesul cloud e pornit implicit. În câteva ore, un scanner o găsește, încearcă combinații standard prin API/Telnet și o înscrie în botnet. Din acel moment, dispozitivul banal începe să trimită rafale UDP/SYN ori cereri HTTP/2 deformate către o țintă sau devine un proxy care maschează atacatorii.

Firmware-ul neactualizat păstrează ușa deschisă, astfel încât compromiterea rezistă la resetări – iar parolele slabe fac totul și mai simplu. Practic, un dispozitiv de 50 de lei poate contribui la doborârea unor rețele de centre de date importante. Pentru o imagine mai clară, puteți vedea și cât de ușor pot fi sparte parolele Wi-Fi.

Ce puteți face pentru a vă proteja?

Pentru a evita să fiți parte involuntară a unei botnet, urmați câțiva pași simpli: la prima instalare, schimbați parola implicită a dispozitivului și opriți UPnP sau port-forwarding-ul pe router. Dacă puteți, cel mai bine este să plasați toate dispozitivele IoT care au nevoie de acces la itnernet pe o rețea separată (de exemplu, o rețea de tip Guest sau un VLAN), fără acces la computerele personale și la NAS-ul din rețea, evitând astfel punerea în pericol a acestora din urmă.

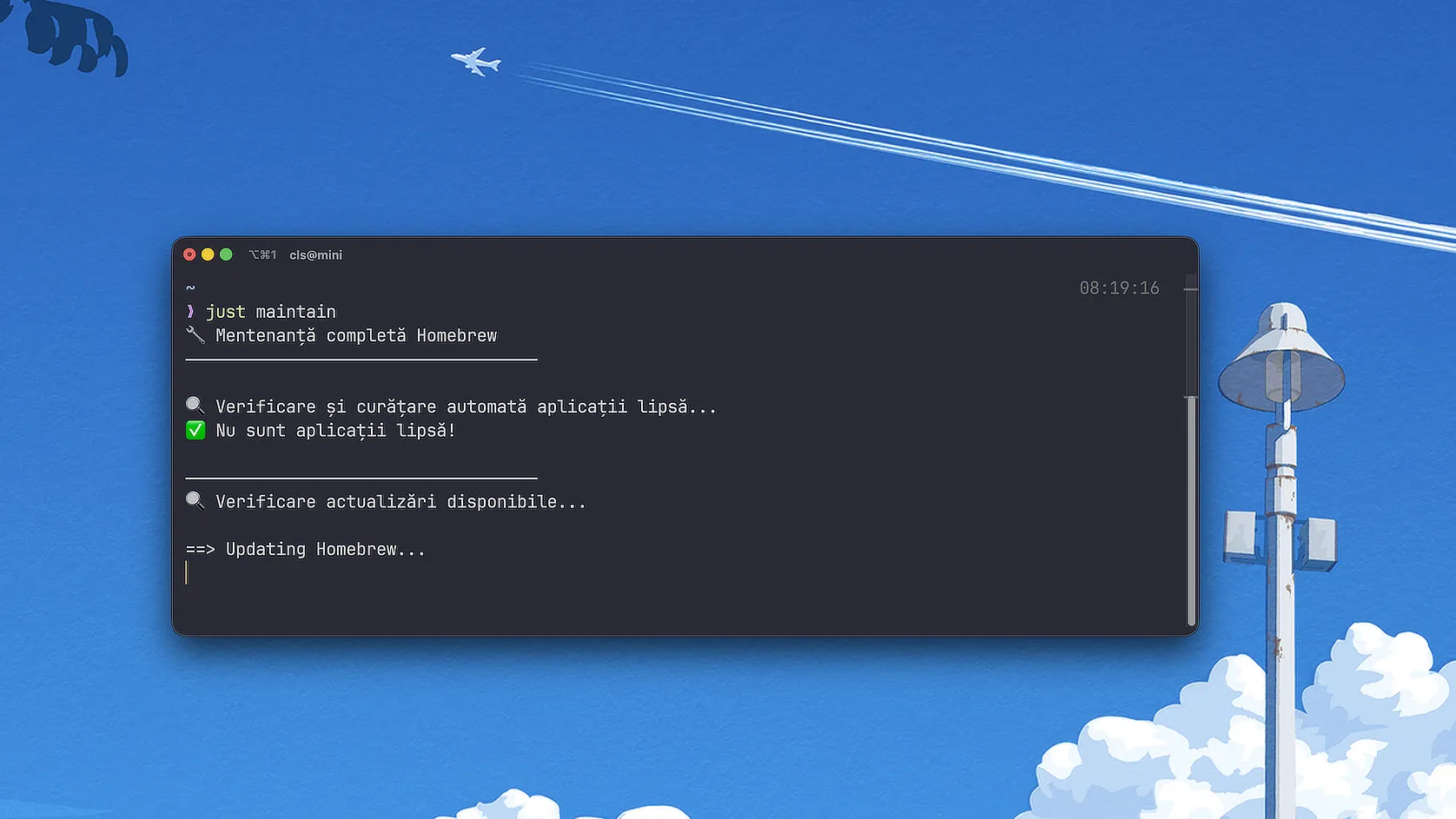

De asemenea, vă recomand dezactivați accesul remote dacă nu vă este absolut necesar și, nu în ultimul rând, asigurați-vă că blocați accesul la internet a dispozitivelor care n-au mai primit actualizări de o bună bucată de timp, sau implementați un sistem de monitorizare a activității acestora, cu Suricata sau orice altă soluție eficientă, traficul ieșit din rețea pentru a identifica în timp util orice anomalie care v-ar putea da de înțeles că au fost compromise.

Nu merge pagina cu „cât de ușor pot fi sparte parolele Wi-Fi”

Am corectat, merci că m-ai anunțat!