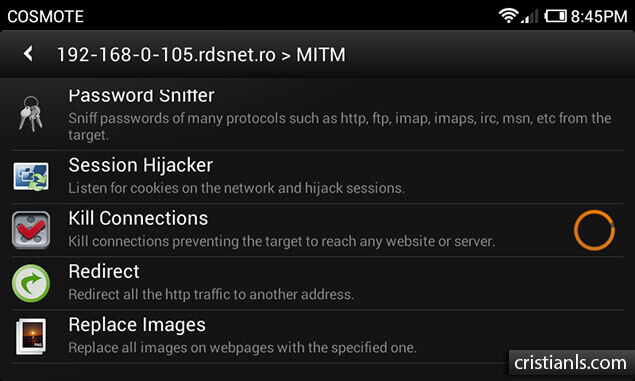

Continuând cu prezentarea aplicației de hacking dSploit începută ieri, astăzi vom vorbi despre instrumentele disponibile în modulul MITM (Man-In-The-Middle) al acesteia, anume, Simple Sniff, Password Sniffer, Session Hijacker, Kill Connections, Redirect, Replace Images, Replace Videos, Script Injection și Custom Filter.

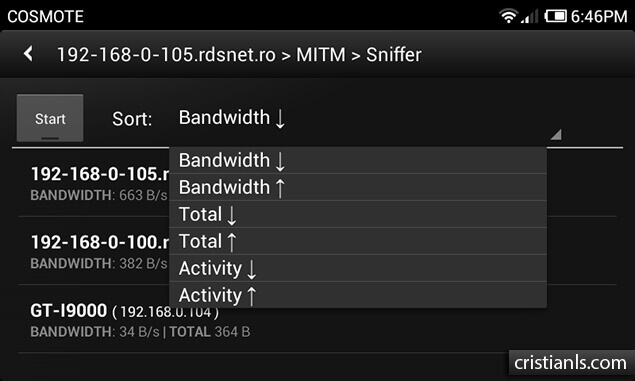

Simple Sniff – interceptarea traficului

Dacă în engleză termenul „sniff” poate avea sens, în română, termenul cel mai potrivit pentru acțiunea realizată de instrumentul Simple Sniff este, consider eu, „trage cu ochiul„; deoarece acest instrument obține indirect cam tot ceea ce ar observa o persoană care te-ar privi peste umăr, atunci când ești în fața calculatorului. Simple Sniff poate fi configurat pentru a intercepta tot schimbul de informații realizat între PC-ul atacat și celelalte sisteme informați cu care comunică prin Internet).

Simple Sniff permite capturarea datelor interceptate în format pcap în scopul analizării lor cu ajutorul instrumentelor dedicate acestei operații; dar asta este altă poveste despre care va trebui să vorbim mai detaliat cu altă ocazie. Pe scurt, dacă știe cum să proceseze fișierele pcap, oricine ar putea afla fără prea mult efort o listă cu site-urile pe care le vizităm, datele de logare ale serviciilor accesate (de exemplu, datele de logare în serviciile Internet Banking, Facebook, Yahoo!, Gmail, etc.), e-mail-urile primite ori trimise, imaginile încărcate sau descărcate de pe Internet, fișierele, documentele, etc.

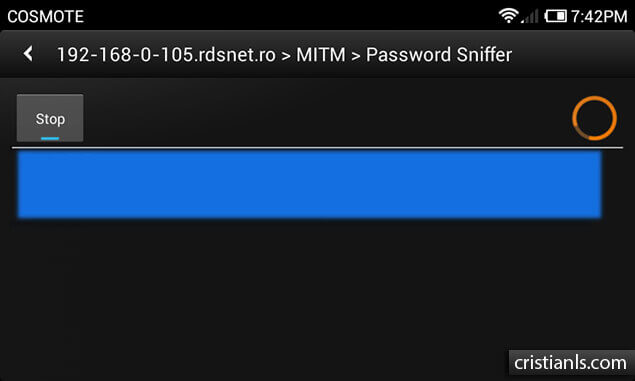

Password Sniffer – utilizatorul și parola, pe tavă

Dacă de pe calculatorul atacat ne vom autentifica pe site-uri ori servicii online care nu oferă o conexiune securizată (https), Password Sniffer va intercepta și afișa, sub forma unei liste, toate numele de utilizator și parolele folosite la autentificare, exact așa cum au fost introduse.

Dar, având în vedere că majoritatea site-urilor au înlocuit http-ul cu https-ul, consider că Password Sniffer nu este nici pe departe cel mai periculos instrument al modulului MITM din aplicația dSploit. Așadar, Password Sniffer nu este de ajutor pentru interceptarea datelor de autentificare pe Facebook, Yahoo!, etc.

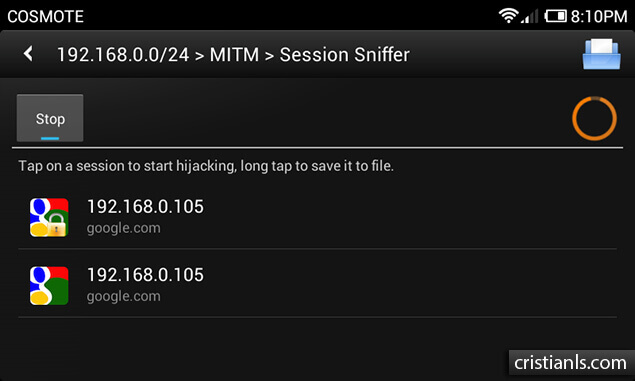

Session Hijacker – sechestrarea cookie-urilor

Majoritatea site-urilor apelează la cookie-uri pentru diverse acțiuni. De exemplu, dacă după ce ne-am logat pe Facebook vom părăsi portalul, atunci când îl vom accesa din nou nu va mai trebui să reintroducem numele de utilizator și parola, iar asta se datorează unui cookie care s-a instalat automat în browserul nostru la prima autentificare pe site. Pe înțelesul tuturor, în exemplul de față, un cookie funcționează precum cheia unei uși: posesorul ei va putea deschide ușa fără probleme. Bineînțeles, termenul de valabilitatea a cookie-urilor este condiționat, adică va expira automat la închiderea sesiunii, după un anumit timp sau la închiderea Internet Browser-ului. Totuși, dacă un hacker —sau cracker— pune mâna pe un astfel de cookie înainte ca acesta să devină nevalid, va putea accesa contul fără a necesita numele de utilizator și parola.

Revenind la instrumentul Session Hijacker (sau Session Sniffer), ei bine, acesta sechestrează cookie-urile sistemului a căror comunicații au fost interceptate și-l pune la dispoziția atacatorului.

Categoric, un alt instrument foarte periculos însă nici de data aceasta „cel mai”, iar „vinovatul” datorită căruia nici acesta nu se încadrează în elită este protocolul Hypertext Transfer Protocol Secure (HTTPS), adoptat de majoritatea portalurilor de renume (site-urile băncilor, serviciile de e-mail, site-urile de socializare, etc.).

Kill Connections – deconectat pur și simplu

Instrumentul Kill Connections nu dispune de o interfață proprie. Acesta se activează prin atingere și se dezactivează prin aceeași metodă. Pe durata activării sale, sistemul atacat nu va avea acces la Internet.

Acesta nu este un atac periculos, ci „un deschizător de drumuri”. De exemplu, un hacker conectat la rețeaua ta va putea cu ajutorul acestui atac să te oblige să reintroduci datele de logare pe site-urile și serviciile de pe care ai fost deconectat. În acest fel va putea sechestra cookie-urile, numele de utilizator și parola și/sau datele trimise ori recepționate cu ajutorul instrumentelor despre care am vorbit mai devreme.

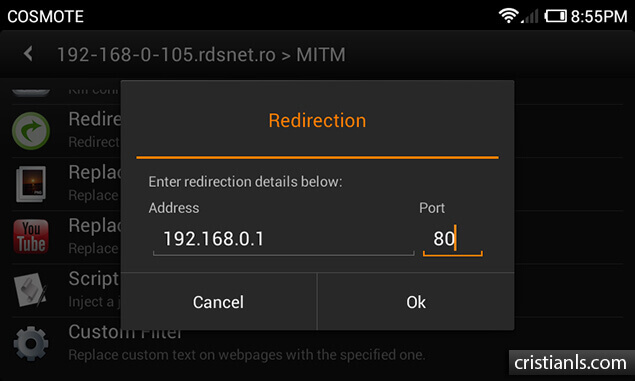

Redirect – accesezi ce vrea el

Instrumentul Redirect este unul dintre cele mai periculoase pe care le regăsim în aplicația dSploit. Spun asta deoarece, indiferent dacă accesezi Google, Facebook sau orice alt site de pe calculatorul atacat, vei fi dus tot acolo unde a dorit atacatorul să ajungi. Problema se prezintă în două feluri:

- Atacatorul te poate trimite spre un site fals —phishing— iar tu, crezând că ai accesat site-ul corect, vei introduce numele de utilizator și parola. Totuși, site-ul îți va spune că datele introduse sunt greșite și, de regulă, te va ruga să apeși un buton pentru a reîncerca. Imediat după apăsarea butonului vei ajunge la secțiunea de autentificare a site-ului real, vei reintroduce datele de autentificare și, categoric, de această dată te vei autentifica fără probleme, iar sperietura a trecut. Dar, din păcate, din toată această poveste nu te-ai ales doar cu sperietura; tocmai i-ai trimis atacatorului, involuntar ce-i drept, datele reale de autentificare. Și el le va putea folosi fără nicio reținere.

- Atacatorul te poate trimite spre un virus și, dacă ai ghinionul ca sistemul tău să nu fie protejat de un antivirus capabil să-l identifice și șteargă la timp, atacatorul va putea deschide prin intermediul virusului o cale de comunicare cu calculatorul tău.

După cum ai dedus, în astfel de situații doar o singură persoană are de pierdut: victima!

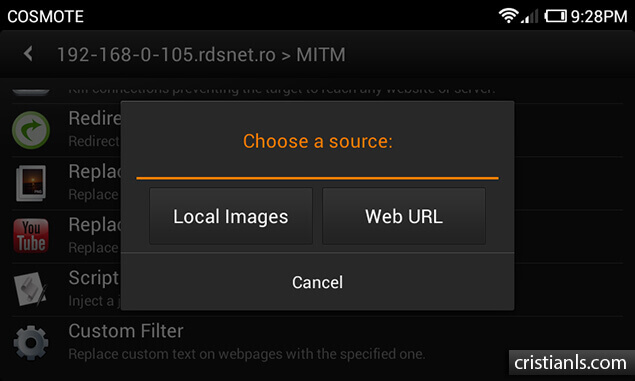

Replace Images & Videos – vezi altceva

Am observat că majoritatea celor care au scris despre dSploit, au tratat instrumentele Replace Images și Replace Videos ca pe niște jucării dedicate amatorilor de creat impresii. Fals! Ei bine, toți acești indivizi —unul dintre ei mare Inginer spaniol care se laudă că oferă consultanță în contraspionaj— au trecut cu vederea peste faptul că imaginile și video-urile nu rămân în Internet atunci când sunt accesate, ci se descarcă automat în calculator, utilizatorul văzându-le din fișierele temporare de pe propriul Hard Disk. Bun: „descarcă automat” și „propriul Hard Disk” vă dau de înțeles ceva?!? Dacă nu, atunci ar trebui… Țineți cont că atât imaginile cât și video-urile pot găzdui viruși, iar viruși, o știe toată lumea, nu aduc nimic bun.

În ambele cazuri se procedează la fel. De exemplu, utilizând instrumentul Replace Images, după alegerea unei imagini din smartphone sau de pe o adresă Web, indiferent de site-ul accesat de pe calculatorul atacat, toate imaginile vor fi substituite de imaginea selectată de către atacator.

În cazul instrumentului Replace Videos, video-ul selectat de atacator va înlocui doar video-urile de pe portalul YouTube; mai mult decât suficient, zic eu.

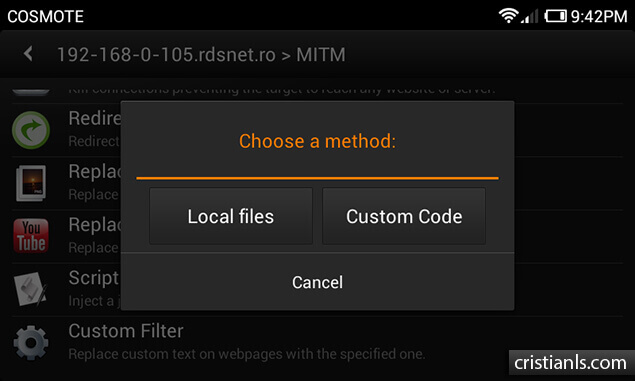

Script Injection – plantarea scripturilor

Categoric, Script Injection este un alt instrument ce realizează un atac deosebit de periculos, acesta permițând atacatorului introducerea în site-urile web accesate de pe calculatorul atacat, cod malițios ce-i va putea oferi controlul total sau parțial asupra sistemului.

Și în acest caz, atacul poate fi neutralizat cu ajutorul unui antivirus eficient în detectarea atacurilor prin cod javascript provenite de pe site-urile Web accesate de utilizator.

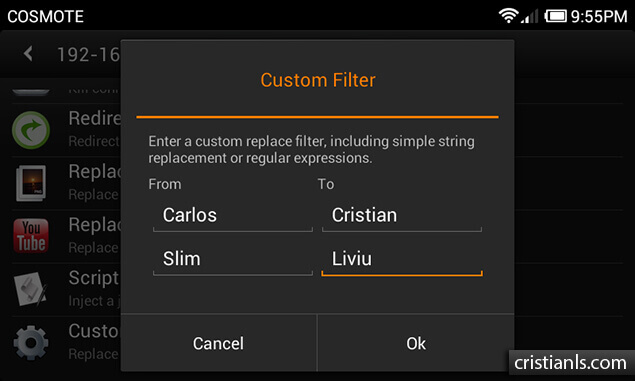

Custom Filter – falsificare texte

Sincer vă spun că, în afară de falsificarea unei știri, instrumentului Custom Filter nu-i găsesc altă întrebuințare.

O fi existând de existat vreun tip de atac, nu zic nu, dar cert este că pe mine nu m-a dus bibilica să-l descopăr, așa că, dacă aveți ponturi care ar putea duce la deslușirea misterului, le aștept cu interes.

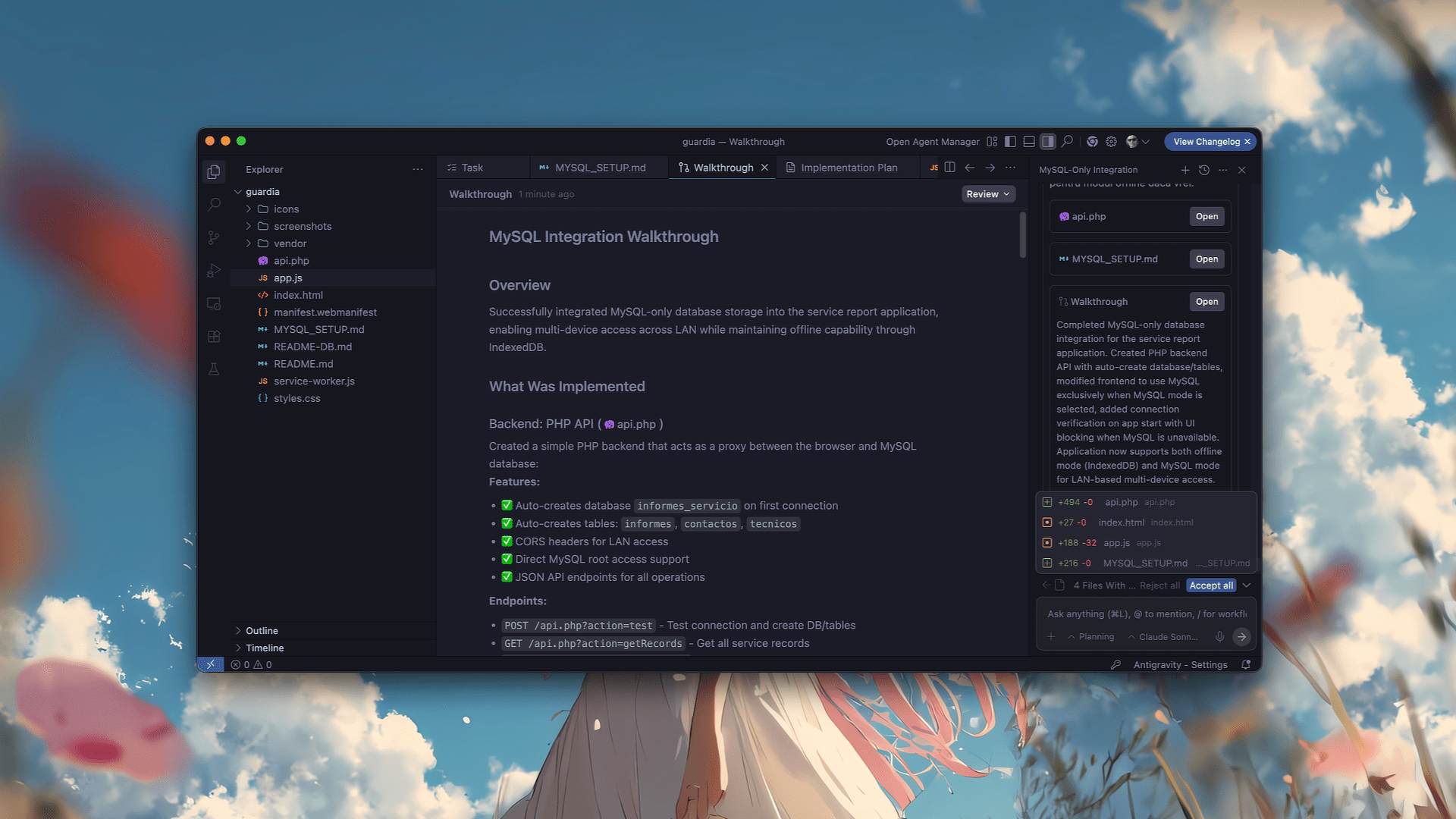

Rezumat

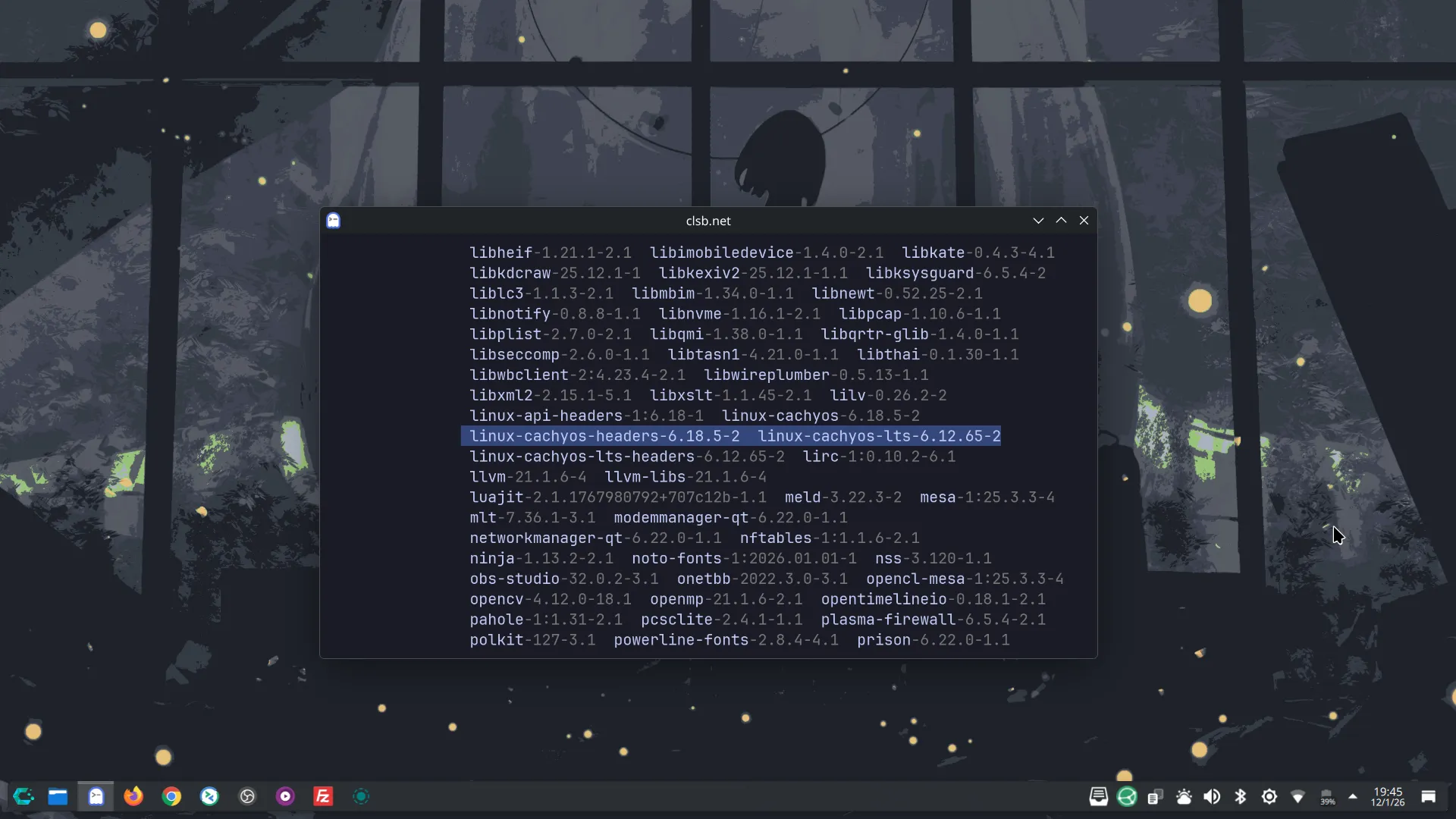

Tocmai am cunoscut toate instrumentele modulului MITM al aplicației de hacking dSploit, implementate în aceasta până la data scrierii acestui articol, moment în care aplicația ajungea la versiunea 1.0.31b. E drept că, la momentul actual, dat fiind că vorbind despre o aplicație nefinalizată încă, nu toate instrumentele funcționează perfect de fiecare dată și că, uneori, atât dSploit cât și dispozitivul de pe care aceasta este rulată, au momente în care devin imposibil de manipulat. Totuși, după cum am precizat și în primul articol pe care i l-am dedicat, dSploit este de departe una dintre cele mai avansate și complete soluții de analiză a securității, care, atât pentru entuziaștii cât și experții în securitate IT, poate deveni un ajutor neprețuit.

E simplu, falsificatorul de text ar putea sa fie folosit pentru a modifica un email sau ceva, pacalindu-te sa dai o duma de bani , informațiiprivate, conturi. Nu stiu sigur cum ar ppăcăli pe cineva cu asta, dar este posibil.

Foarte tare,dar cum pot sa iau jocuri care necesita bani fara sa platesc?