Vulnerabilitatea SambaCry (CVE-2017-7494) în Linux: Cum te protejezi

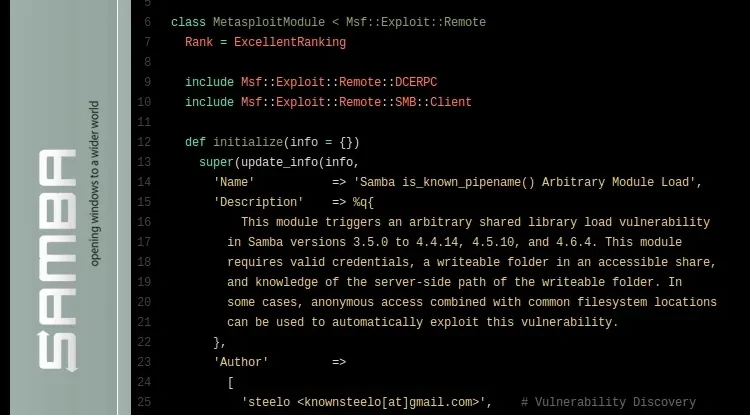

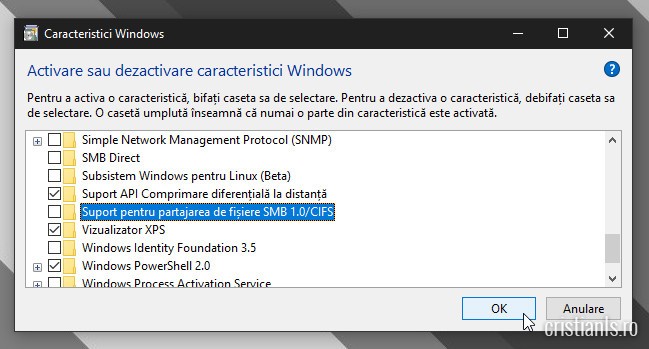

O vulnerabilitate critică de tip RCE (Remote Code Execution) a fost descoperită în Samba, serviciul care permite partajarea de fișiere între Linux și Windows. Identificată oficial sub codul CVE-2017-7494 și poreclită rapid…