În primăvara anului 2022, înainte să înceapă agitația cu cursurile de specializare amintite aici, îmi propusesem să obțin certificarea Offensive Security Wireless Professional (OSWP). În acest scop, am achiziționat echipamentele necesare și chiar am urmat cursul PEN-210 (Wireless Attacks) la o academie locală.

Acest obiectiv personal, căruia îi dedicam în jur de 15-20 de ore pe săptămână, părea să aibă un deznodământ fericit. Deși nu era o certificare direct necesară la jobul meu de specialist în suport pentru soluții ERP, pasiunea pentru securitate m-a motivat.

Am trecut cu succes toate simulările, dar m-am oprit chiar înainte de examinarea finală, din cauza programului care, între timp, devenise extrem de încărcat. Probabil, când voi avea o oportunitate, mă voi înscrie la examen pentru a obține certificatul.

Până atunci, am pregătit acest ghid pentru toți cei care doresc să obțină această certificare și nu știu de unde să înceapă. Sper să vă fie de folos, așa cum mi-a fost și mie.

Ghid de studiu și evaluare pentru securitatea rețelelor wireless cu suita Aircrack-ng și Alfa AWUS1900

Acest ghid este conceput pentru a vă ajuta să aprofundați conceptele, instrumentele și tehnicile esențiale pentru testarea securității rețelelor wireless, cu un accent special pe utilizarea suitei Aircrack-ng și a adaptorului Alfa AWUS1900.

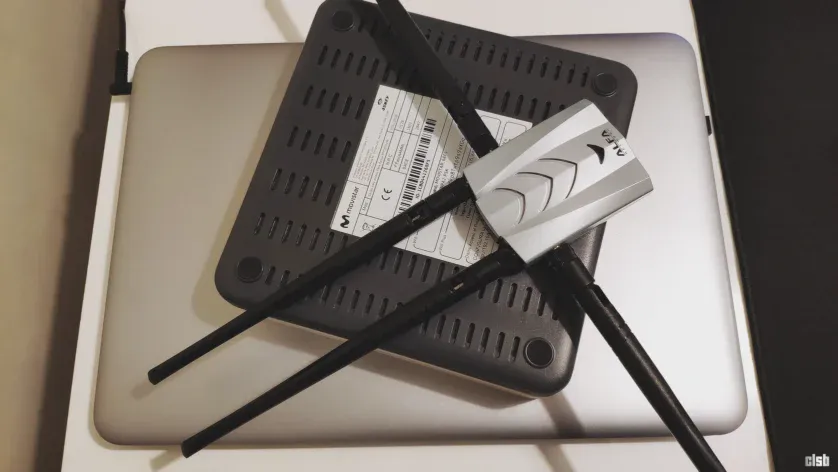

Echipamentul meu de laborator

Pentru pregătire, am folosit un laborator practic format din:

- Un router Askey (HGU Movistar) și un Huawei WS5200 pe post de Access Points.

- Un adaptor wireless ALFA AWUS1900.

- Un MiniPC Intel NUC și un laptop HP cu Kali Linux instalat.

- Două telefoane Android pe post de clienți ai rețelei.

Faza 0: Fundamente Esențiale

Fundamente Linux

- Concepte: Navigarea în linia de comandă (

ls,cd,cp,mv,rm,cat,grep,sudo,apt-get), permisiunile fișierelor, editarea fișierelor și rularea scripturilor. - Resurse: Cartea „Kali Linux Revealed” este un punct de plecare excelent.

Fundamente de Rețelistică

- Concepte: Modelul TCP/IP și OSI, tipurile de cadre 802.11 și metodele de autentificare wireless (WEP, WPA, WPA2, WPA3).

- Resurse: Tutoriale online despre „Introducere în Rețelistică” și „Analiza Traficului de Rețea”.

Faza 1: Configurarea Echipamentului

Adaptorul ALFA AWUS1900 este piesa centrală a laboratorului, fiind recunoscut pentru performanțele sale în pentesting wireless.

Specificații Tehnice

| Caracteristică | Specificație |

|---|---|

| Chipset | Realtek RTL8814AU |

| Standarde wireless | 802.11b/g/n/a/ac |

| Frecvențe | 2.4 GHz (600 Mbps), 5 GHz (1300 Mbps) |

| Putere de transmisie | 23 dBm |

| Antene | 4x 5dBi externe, dual-band, omni-direcționale |

| Interfață | USB 3.0 |

| Conector antene | RP-SMA Female |

| Securitate wireless | WEP, WPA, WPA2, WPA Mixed |

Capacitățile sale esențiale pentru pentesting includ suportul pentru modul monitor și injecția de pachete, fiind compatibil cu majoritatea instrumentelor de securitate.

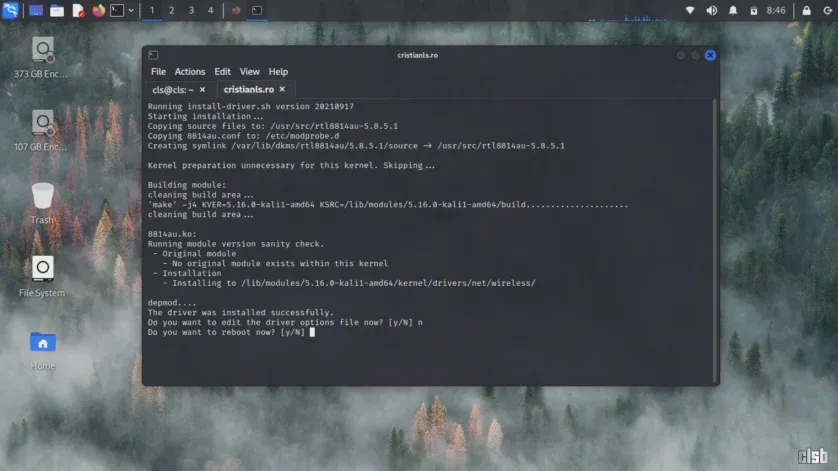

Instalarea Driverelor

Instalarea corectă a driverelor este crucială. Mai jos sunt metodele recomandate pentru principalele distribuții Linux folosite în securitate.

Kali Linux

Metoda recomandată este utilizarea repository-ului oficial:

sudo apt update

sudo apt upgrade

sudo apt install realtek-rtl88xxau-dkms

sudo reboot

Ubuntu 22.04/24.04

Pentru Ubuntu, se recomandă utilizarea unui PPA (Personal Package Archive):

sudo apt update && sudo apt upgrade

sudo apt install dkms build-essential linux-headers-$(uname -r)

sudo add-apt-repository ppa:kelebek333/kablosuz

sudo apt update

sudo apt install realtek-rtl88xxau-dkms

sudo reboot

Parrot OS

Pentru Parrot OS, procesul implică clonarea unui repository Git:

sudo apt update && sudo apt upgrade

sudo apt install build-essential linux-headers-$(uname -r) dkms git

git clone https://github.com/morrownr/8814au.git

cd 8814au

sudo ./install-driver.sh

sudo reboot

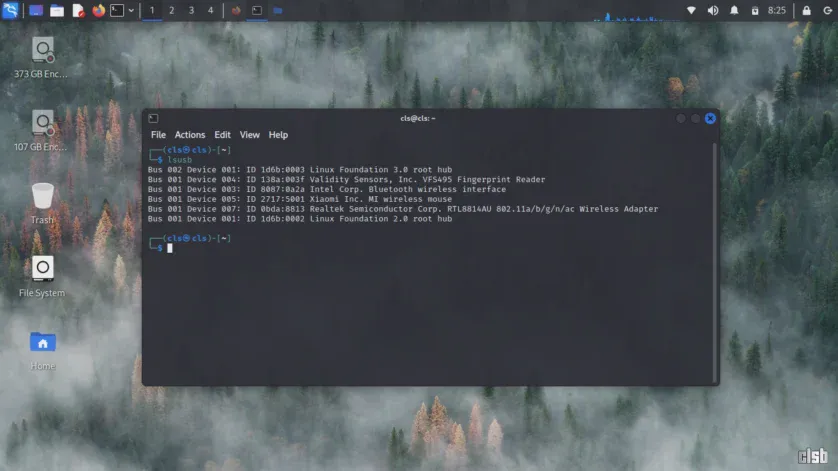

Verificarea Funcționalității

După instalare, verificați dacă adaptorul funcționează corect.

| Pas | Comandă | Scop |

|---|---|---|

| 1. Detectare Adaptor | lsusb | grep -i realtek |

Verifică dacă sistemul recunoaște adaptorul. |

| 2. Încărcare Driver | lsmod | grep 8814au |

Confirmă că modulul de kernel este încărcat. |

| 3. Creare Interfață | iwconfig |

Verifică dacă interfața wireless (ex: wlan0) a fost creată. |

| 4. Testare Mod Monitor | sudo airmon-ng start wlan0 |

Activează modul monitor, esențial pentru captarea traficului. |

| 5. Testare Injecție | sudo aireplay-ng --test wlan0mon |

Verifică dacă adaptorul poate injecta pachete. |

Faza 2: Suita Aircrack-ng și Atacuri Fundamentale

Suita Aircrack-ng este esențială pentru testarea securității rețelelor Wi-Fi.

- airmon-ng: Activează și dezactivează modul monitor.

sudo airmon-ng start wlan0

- airodump-ng: Scanează rețele, capturează pachete și identifică clienți.

- Scanare generală:

sudo airodump-ng wlan0mon - Scanare pe un canal specific:

sudo airodump-ng -c [canal] --bssid [MAC_AP] -w [fisier] wlan0mon

- Scanare generală:

- aireplay-ng: Realizează injecția de cadre și atacuri specifice.

- Attack 0: Deauthentication: Deconectează clienți pentru a captura un handshake WPA/WPA2.

aireplay-ng -0 1 -a [MAC_AP] -c [MAC_CLIENT] wlan0mon - Attack 3: ARP Request Replay: Generează trafic pentru a accelera spargerea WEP.

aireplay-ng --arpreplay -b [MAC_AP] -h [MAC_CLIENT] wlan0mon - Attack 9: Injection Test: Testează capacitatea de injecție.

aireplay-ng -9 wlan0mon

- Attack 0: Deauthentication: Deconectează clienți pentru a captura un handshake WPA/WPA2.

- aircrack-ng: Instrumentul principal pentru spargerea cheilor WEP și WPA/WPA2-PSK.

- Spargere WEP:

aircrack-ng -b [MAC_AP] [fisier.cap] - Spargere WPA/WPA2:

aircrack-ng -w [fisier_dictionar] -b [MAC_AP] [fisier.cap]

- Spargere WEP:

- airdecap-ng: Decriptează fișiere de captură cu o parolă cunoscută.

airdecap-ng -e [ESSID] -p [parola] -b [MAC_AP] [fisier.cap]

- macchanger: Schimbă adresa MAC pentru a ocoli filtrele de securitate.

sudo ifconfig wlan0 down; sudo macchanger -m [MAC_nou] wlan0; sudo ifconfig wlan0 up

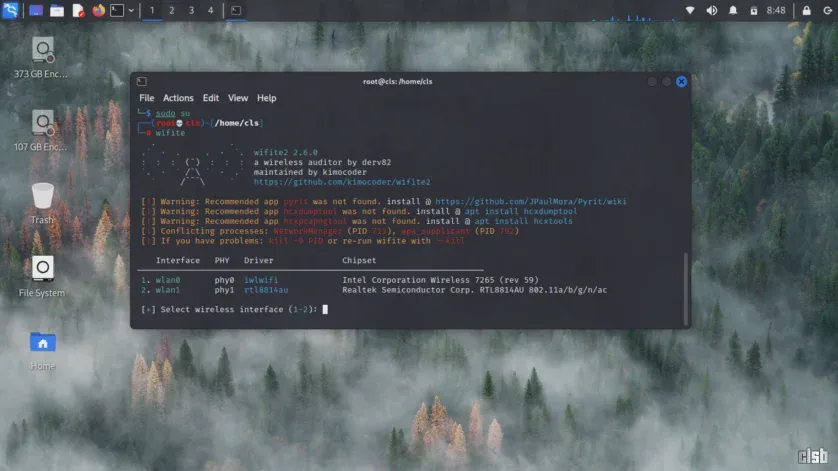

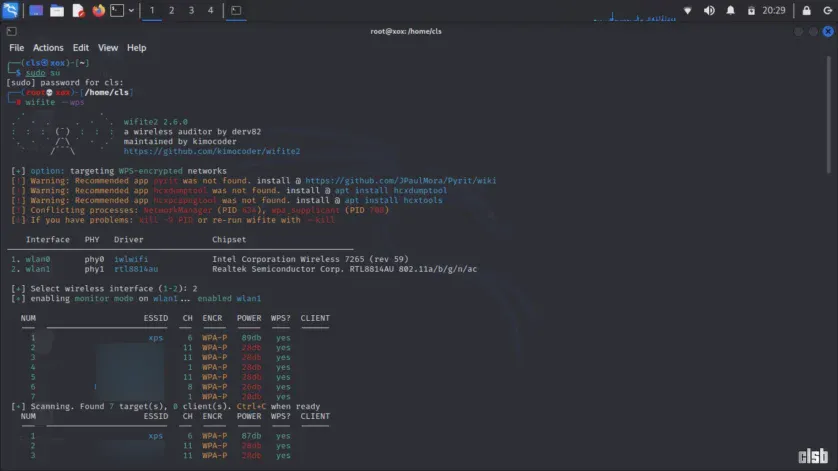

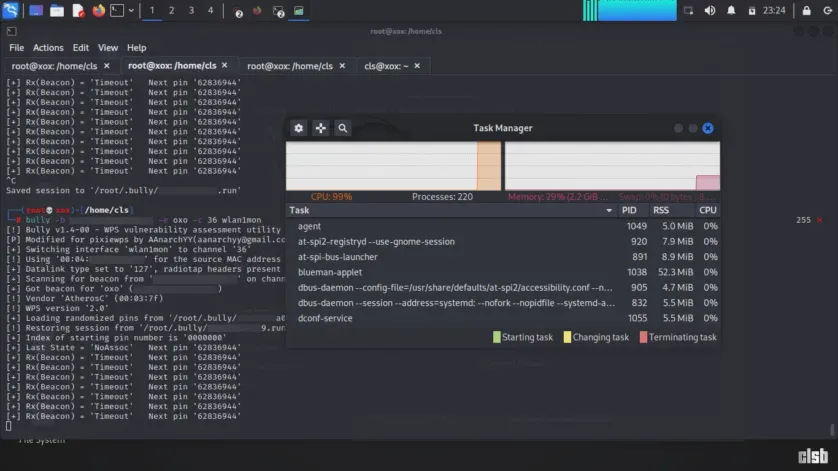

- Wifite2: Un script automatizat pentru a rula diverse atacuri wireless (WEP, WPA, WPS).

Faza 3: Practică Avansată

- Proving Grounds (Offensive Security): Laboratoarele virtuale sunt excelente pentru a exersa abilitățile într-un mediu controlat.

- Dicționare de parole: Utilizați instrumente precum John the Ripper (JTR) pentru a crea și gestiona liste de parole personalizate.

- Wireshark și tcpdump: Analizați în detaliu traficul capturat. Folosiți filtre Wireshark precum

eapolpentru a izola rapid handshake-urile WPA.

Faza 4: Python în Context OSWP

Creați scripturi Python personalizate pentru a automatiza sarcini repetitive, cum ar fi rularea comenzilor Aircrack-ng, parsarea rezultatelor și procesarea datelor; vă puteți inspira din structura unor scripturi existente precum wifite.

Faza 5: Depanare și Rezolvarea Problemelor

| Problemă | Comandă de diagnostic | Soluție |

|---|---|---|

| Adaptorul nu este detectat | lsusb | grep Realtek |

Reconectați adaptorul, verificați portul USB. |

| Compilarea driverului eșuează | uname -r && ls /usr/src/linux-headers-$(uname -r) |

Asigurați-vă că header-ele de kernel sunt instalate: sudo apt install linux-headers-$(uname -r). |

| Modul monitor nu funcționează | iwconfig && sudo airmon-ng check kill |

Opriți procesele care interferează (check kill) și reactivați modul monitor. |

| Interfața nu apare | ifconfig -a && ip link show |

Reîncărcați driverul: sudo modprobe 8814au && sudo systemctl restart NetworkManager. |

O altă cauză frecventă a problemelor este interferența din partea serviciilor precum NetworkManager sau wpa_supplicant. Opriți-le înainte de a începe testele folosind sudo airmon-ng check kill.

Faza 6: Considerații Etice și Legale

Utilizarea acestor instrumente trebuie să fie exclusiv legală și etică.

- Testați doar rețelele proprii sau unde aveți autorizație scrisă.

- Folosiți aceste cunoștințe pentru învățare, cercetare și certificări.

- Respectați legile locale privind testarea securității wireless. Accesul neautorizat la rețele este ilegal.

Concluzii și Recomandări

Drumul către certificarea OSWP este, înainte de toate, o investiție în cunoștințe practice. Chiar dacă, la fel ca mine, nu o veți folosi direct în activitatea profesională de zi cu zi, abilitățile dobândite în înțelegerea și exploatarea vulnerabilităților rețelelor wireless sunt extrem de valoroase în peisajul actual al securității cibernetice.

Recomandarea mea principală este să nu subestimați importanța echipamentului. Un adaptor performant, precum ALFA AWUS1900, care suportă nativ modul monitor și injecția de pachete, va face diferența dintre o sesiune de studiu frustrantă și una productivă. Configurați-vă propriul laborator, oricât de modest ar fi el; practica pe echipamente reale este de neînlocuit.

Treceți dincolo de simpla memorare a comenzilor. Experimentați cu fiecare instrument din suita Aircrack-ng, înțelegeți ce face fiecare parametru și analizați traficul capturat cu Wireshark. Laboratoarele virtuale, precum cele de la Offensive Security, sunt o resursă excelentă pentru a vă testa abilitățile într-un mediu controlat și legal.

În final, succesul stă în perseverență și o abordare metodică. Dedicați timp constant studiului, chiar dacă este vorba doar de câteva ore pe săptămână. Și, cel mai important, nu uitați niciodată de etică. Cunoștințele pe care le veți dobândi sunt puternice și trebuie folosite întotdeauna cu responsabilitate.