Cele mai importante 3 caracteristici noi introduse în Windows 10 prin Creators Update

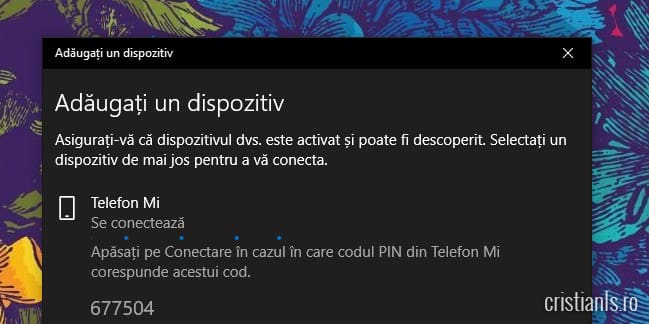

La o săptămână de la instalarea Creators Update (noul „service pack” al Windows 10 care va fi livrat tuturor utilizatorilor acestui sistem de operare începând cu 11 aprilie prin Windows Update), îmi e tot mai…