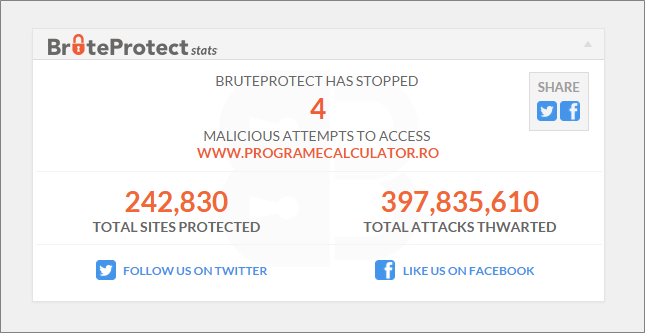

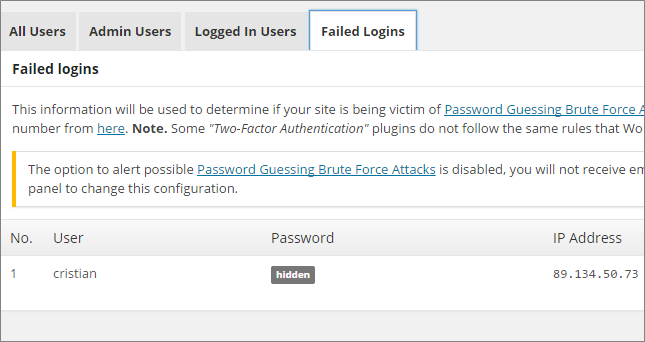

În urmă cu două săptămâni am descoperit că un individ cu foarte mult timp liber și aceeași adresă IP, 89.134.50.73, încerca din răsputeri să ghicească parolele de 21 de caractere, majoritatea dintre ele speciale, care țin musafirii nepoftiți departe de panourile de control ale blogurilor clsb.net și programecalculator.ro. Motivul îl știe doar el, rezultatul amândoi, c-am pus BruteProtect.

BruteProtect, pentru posesorii de bloguri ori site-uri dezvoltate pe CMS-ul WordPress, e un fel de Akismet pentru atacurile de tip Brute Force. Acesta lasă măgarul să încerce o dată, de două ori, iar a treia oară îl blochează trecându-i IP-ul într-un blacklist unde-i va și rămâne o perioadă. Dar partea interesantă nu blocarea IP-ului propriu zisă, ci blacklist-ul comun activ pe toate blogurile ori site-urile în care a fost instalat BruteProtect!

Asta are un unic rezultat: măgărușul va putea vizita acele site-uri dacă-l interesează, dar dacă accesează pagina de logare a oricăruia dintre acestea i se spune frumos că n-are ce căuta acolo, și cam aici se termină aventura micului cracker.

Dacă până să instalez BruteProtect Sucuri Security a identificat zilnic, timp de patru zile la rând, mai mult de 80 de încercări de logare eșuate, după instalarea BruteProtect a fost înregistrată doar una.

Individul pur și simplu n-a mai avut posibilitatea de a vedea formularul. Chiar dacă în cazul unui atac efectuat manual nu sunt probleme, lucrurile se pot complica dacă serverul nu dispune de un firewall bun, hardware ori software, atunci când atacul este efectuat cu un instrument capabil să încerce sute de parole pe secundă. Un prim efect negativ ar fi apariția lag-ului, iar dacă atacul e consistent și perpetuu, rezultatul va fi același ca în cazul unui atac de tip DDoS: serverul cedează și dă ocazia atacatorului de a încerca și alte metode de penetrare crescându-i șansele de reușită.

Terminând, dacă aveți un site ori blog construit pe platforma WordPress, fie căutați o soluție pentru a împiedica persoanele cu rele intenții și mult timp liber să acceseze pagina de logare (o puteți face parolând accesul la wp-admin sau direct wp-login.php prin .htaccess activând un utilizator și o parolă criptate în .htpasswd, ori modificându-i numele și dezactivând redirecționarea spre ea la accesarea wp-admin), fie instalați BruteProtect.

Instalați degeaba plugin-uri care blochează IP-ul la nivel de server. Instrumentele avansate de penetrare, unele dintre ele disponibile inclusiv în câteva distribuții GNU/Linux gratuite care circulă pe forumurile de profil, folosesc simultan sute de adrese IP diferite pentru efectuarea atacurilor.

Dupa cum ziceai,omul avea timp liber sa te loveasca.A fost un prost crezand ca esti slab pregatit.

Mai degrabă naiv decât prost :)

https://en.utrace.de/?query=89.134.50.73%2F

Unul dintre primele lucruri pe care le-am făcut a fost să verific locația, deși în cazul de față nu prea ajută.