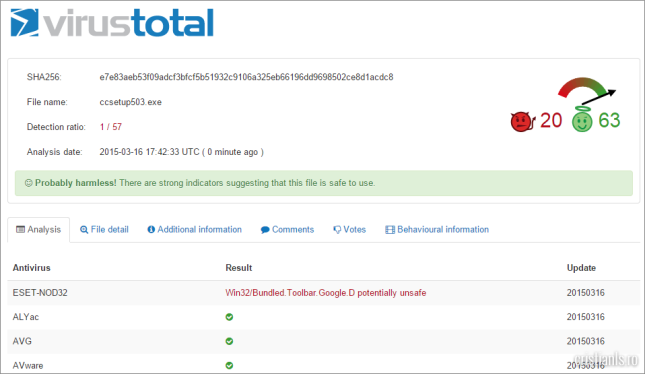

Bitdefender Internet Security 2015 – Giveaway

Spunea cineva într-un comentariu, și pe bună dreptate, că nu prea «face sens» să cumperi un antivirus având la dispoziție tot felul de promoții, una după alta, la importantele soluții de securitate. De exemplu, eu mai aveam 159 de zile de licență rămase pentru utilizarea Bitdefender Internet Security 2015 în momentul activării celei obținute prin promoția de astăzi.

„Dar e o licență doar de 6 luni!” Da, dar peste cel mult 4 luni apare o nouă promoție, obții cheia de produs și o înlocuiești cu ea pe cea actuală!